quinta-feira, 21 de outubro de 2010

Golpes virtuais são mais comuns que crimes físicos

Publicada em 20 de outubro de 2010 às 18h29

Segundo consultoria Kroll, 2010 será o primeiro ano em que o número de fraudes online ultrapassará os roubos a ativos físicos.

Se havia qualquer dúvida a respeito do aumento de crimes virtuais nos últimos anos, não há mais: segundo a firma de consultoria Kroll, pela primeira vez desde 2007, quando a empresa começou o estudo, o número anual de fraudes online ultrapassou o de golpes "físicos".

Nos anos anteriores, o roubo a ativos físicos ou a estoques eram maiores que os crimes virtuais. No entanto, em 2010, a partir dos dados levantados pela Unidade de Inteligência Econômica com mais de 800 executivos do mundo, chegou-se aos seguintes índices: 27,3% para os delitos na Internet e 27,2% para saques no mundo real.

A margem é pequena, é verdade, mas a tendência é que ela aumente. Em 2009, os golpes online ficaram em terceiro na classificação, com participação de 18% nos roubos, ante 28% dos assaltos, e 20% para corrupção interna.

A conclusão da pesquisa é pessimista: “Os dados sugerem que as coisas ficarão piores antes de melhorar”, prevê. “Ataques ou roubos pela Internet é o tipo crime que as empresas se dizem mais vulneráveis (37%)”. Nesse sentido, é a principal preocupação para companhias das áreas de serviços financeiros, serviços profissionais e recursos naturais, e o segundo maior temor para os setores de construção, tecnologia, mídia e telecom, e varejo.

Embora a corrupção seja o fator que mais inibe as empresas a investir em países estrangeiros – citado por 17% delas – o roubo de informações confidenciais vem logo em seguida, com índice de 19%. Essa porcentagem , no entanto, varia muito de acordo com a região para onde se destinaria os recursos: de 7% para a Europa Ocidental a 31% para Europa Central e Oriental.

(John P. Mello Jr.)

sexta-feira, 18 de junho de 2010

quarta-feira, 16 de junho de 2010

Projeto de lei dos EUA quer dar ao Presidente poder de "desligar" a internet

Terça-feira, 15 de junho de 2010 às 13h27

Foi apresentada nesta segunda-feira, 14/06, nos Estados Unidos, um projeto de lei que pode dar ao Presidente poder suficiente para controlar e até mesmo desligar a internet dentro do País. A ideia é permitir ações efetivas em situações consideradas de emergência. Com a medida, as empresas de buscas como o Google ou de softwares como a Microsoft ficariam sujeitas à ordens do Governo.

A proposta surge como forma de reforçar a velocidade de resposta em relação a algum ataque de grande escala que ameace a segurança do país. Segundo um dos senadores responsável pelo projeto, Joe Liebermann, a atitude pensada pretende "proteger as redes e os seus bens e proteger o país e o povo". Além de articulador da proposta, Liebermann também é presidente do Comitê de Segurança Norte-Americano.

A ação, no entanto, já é alvo de duras críticas. Os comentários negativos dos setores industriais são direcionados aos limites ainda difusos de poder sobre a rede. Com o projeto em vigor, empresas relacionadas à internet, telefonia ou gestoras de tecnologias de informação poderão ser obrigadas a cumprir ordens federais e cooperar com a prestação de informação.

Caso o projeto realmente vire lei, será preciso criar o Centro Nacional de Segurança e Informática, organismo que fará a manutenção sobre as novas regras de cibersegurança. O órgão será subordinado ao Departamento de Segurança Interna.

O centro a ser criado terá como missão monitorar infraestruturas da web pertencentes ao país e ainda colaborar com outros organismos federais durante adoção de práticas de prevenção e monitoramento de ciberterrorismo.

quarta-feira, 19 de maio de 2010

Trend Micro abre laboratório para análise de ameaças no Brasil

Por Rodrigo Afonso, da Computerworld

19 de maio de 2010 - 07h10

A empresa de segurança digital Trend Micro inaugurou neste mês um laboratório no Brasil para analisar as ameaças desenvolvidas localmente e que impactam diretamente os negócios no País. A iniciativa é a primeira da companhia para a América do Sul.

Um dos primeiros resultados obtidos pelo laboratório local é um dado alarmante para instituições financeiras: 80% das ameaças virtuais criadas no País têm como alvo as instituições financeiras. E o foco dos criminosos não são mais ataques a websites e infecções por vírus, mas sim ameaças silenciosas, como cavalos de troia, phishing e roubo de identidade.

“Com base nessas informações e nas análises das ameaças, a empresa ganha mais capacidade de realizar uma atuação regional focada”, afirma o gerente-geral da Trend Micro no Brasil, Fábio Picoli, ao justificar a importância da empresa manter um laboratório local.

Picoli destaca que os parceiros de negócio da companhia no País terão um papel fundamental. Isso porque, eles vão alimentar o laboratório com as diferentes tipos de ameças coletadas pelos clientes da Trend Micro no Brasil para análise. “Estamos investindo em capacitação dos parceiros para realizar pré-analises e dar mais qualificação ao trabalho realizado”, diz o gerente-geral.

O laboratório também vai coletar dados por meio de iscas. Estas últimas, máquinas vulneráveis instaladas no ambiente de alguma organização, com o objetivo de atrair ataques. A partir delas, é possível estudar os mecanismos usados pelos criminosos. Ainda de acordo com o executivo, os bancos conseguem muito material referente a problemas de segurança por meio dessa metodologia.

As instalações no Brasil se juntam a uma série de outros laboratórios regionais que a Trend Micro mantém ao redor do mundo e que fornecem análises para cerca de 75 milhões de dispositivos conectados à rede de proteção da companhia. Segundo dados de pesquisas da empresa, em todo o mundo, surgem 100 mil novas ameaças por dia.

quarta-feira, 7 de abril de 2010

Hackers chineses espionam Índia e Dalai Lama

Terça-feira, 06 de abril de 2010 - 13h23

PEQUIM (Reuters) - Um grupo de espionagem cibernética que opera do sudoeste da China roubou documentos do Ministério da Defesa indiano e e-mails do gabinete do Dalai Lama, informou um grupo de pesquisadores canadenses em relatório divulgado nesta terça-feira.

Os hackers usaram serviços online populares como Twitter, Google Groups e Yahoo Mail para ganhar acesso a computadores infectados, e instruí-los a estabelecer comunicações com servidores de comando e controle na China, de acordo com o relatório, chamado "Shadows in the Cloud."

"Não temos indícios neste relatório de envolvimento do governo da República Popular da China ou qualquer outro com a rede Shadow," afirmaram os autores, que são pesquisadores na Munk School of Global Affairs, que faz parte da University of Toronto.

"Mas uma questão importante a considerar é se a China agirá para tirar a rede Shadow de operação," acrescentaram.

Os pesquisadores concluíram que a rede provavelmente era operada por indivíduos conectados ao submundo criminal da China, e que informações podem ter sido transmitidas a alguns escalões do governo chinês.

"Não sei que provas essas pessoas têm, ou quais são seus motivos," afirmou Jiang Yu, porta-voz do Ministério do Exterior chinês, em resposta a questões sobre o relatório. Ela acrescentou que a China investigaria, caso provas fossem oferecidas.

"Nossa política é muito clara: nós nos opomos resolutamente a todos os crimes de Internet, incluindo os ataques de hackers," afirmou Jiang.

Documentos roubados e recuperados pelos pesquisadores continham informações sigilosas obtidas no secretariado do Conselho de Segurança Nacional da Índia, segundo os pesquisadores.

Entre eles havia avaliações da situação de segurança da Índia nos Estados do nordeste do país que fazem fronteira com Tibete, Bangladesh e Mianmar, bem como sobre insurgências maoístas.

Informações confidenciais roubadas de embaixadas indianas incluíam avaliações do relacionamento entre a Índia e a África Ocidental, Rússia, outras antigas repúblicas soviéticas e o Oriente Médio, informaram os pesquisadores.

quinta-feira, 1 de abril de 2010

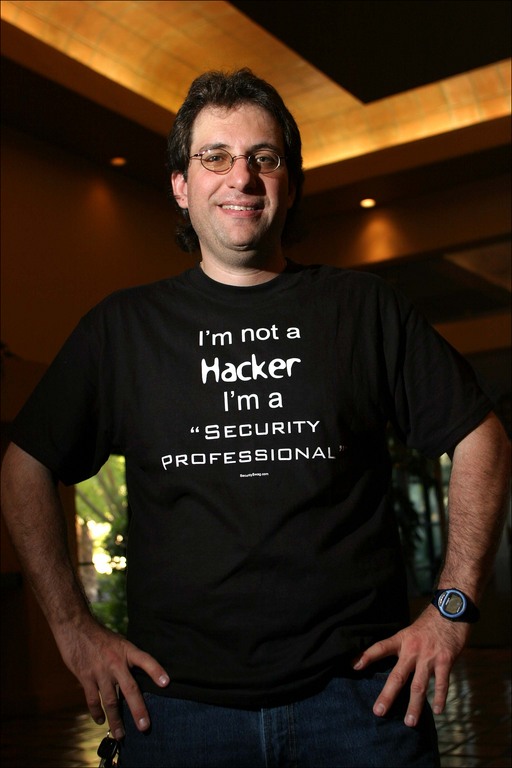

Curso no RJ certifica ‘hackers do bem’

Publicada em 31 de março de 2010 às 15h51

Treinamento em segurança apoia-se em certificação reconhecida pelo Departamento de Defesa dos EUA.

O Rio de Janeiro receberá entre os dias 3 e 8 de maio um curso voltado para “hackers do bem”, isto é, pessoas que estejam interessadas em conseguir uma certificação internacional de segurança da informação.

O curso será baseado no Certified Ethical Hacker (CEH), uma certificação reconhecida pelo Departamento de Defesa dos Estados Unidos e que identifica profissionais com habilidades de encontrar vulnerabilidades e fraquezas de um sistema.

Os participantes aprenderão a escanear, testar e proteger sistemas, além de conhecer abordagens de detecção de invasões, criação de políticas de segurança, engenharia social, ataques DDoS e criação de vírus.

A carga horária total é de 48 horas, divididas ao longo dos seis dias do evento. As inscrições podem ser feitas pelo site da Clavis, organizadora do curso. e custam cinco parcelas de 364,16 dólares (haverá descontos para matrícula antecipada e em grupo).

segunda-feira, 29 de março de 2010

Empresa pode vigiar tudo que funcionário faz no computador do trabalho

Confira formas que as empresas têm de fazer a vigilância.

Gabriela Gasparin

Do G1, em São Paulo

As empresas têm o direito de monitorar tudo o que os funcionários fazem no computador do trabalho, desde que a vigilância seja previamente informada e esteja prevista em contrato. Segundo advogados consultados pelo G1, caso o profissional seja pego pelo monitoramento fazendo algo proibido pelo empregador, ele pode ser demitido por justa causa.

Para quem fica o dia inteiro na frente do computador, o rastreamento pode soar invasivo, mas o argumento das empresas é que, se o instrumento é para o trabalho, ele não pode ser usado da forma que os empregados bem entendem.

Empresa paga o pato

De acordo com o advogado Renato Opice Blum, especialista em direito eletrônico, o que legitima o poder das empresas de vigiar os empregados é a própria legislação. O Código Civil prevê que o empregador é responsável por tudo o que os trabalhadores fazem usando as conexões e os equipamentos da empresa.

Isso significa que, se um funcionário cometer um crime por meio do computador do trabalho, a empresa responde judicialmente pelo caso. O funcionário também poderá responder pelo crime, mas os prejudicados costumam processar as empresas por conta de elas terem mais poder e dinheiro em caso de indenizações. “Quem paga o pato é a empresa”, afirma Blum.

E-mail pessoal

O monitoramento do e-mail pessoal é a questão mais polêmica, explica o advogado trabalhista Alan Balaban Sasson, uma vez que muitos profissionais alegam ser invasão de privacidade.

De acordo com o advogado, o monitoramento único e exclusivo do e-mail pessoal do trabalhador não é permitido, mas os programas de vigilância acabam monitorando o e-mail particular quando ele é acessado no computador da empresa.

No entanto, se está previsto em contrato que o computador é monitorado e que, caso o funcionário entrar no e-mail pessoal a página também poderá ser monitorada, e mesmo assim o profissional opta por acessar o e-mail, fica difícil querer questionar a empresa pelo ocorrido.

“O contrato é a palavra-chave. O que o chefe não pode é simplesmente chegar a falar ‘deixa eu olhar seu e-mail pessoal’. Nesse caso, seria uma coação”, afirma. Coação é uma ação injusta feita a uma pessoa, impedindo a livre manifestação da vontade do coagido.

O advogado Blum aconselha que as empresas proíbam ou bloquêem o acesso ao e-mail pessoal para evitar dores de cabeça com a questão.

Bloqueios

Desde que registrado no contrato, as empresas têm o direito de permitir ou bloquear qualquer tipo de ferramenta no computador, além de poder usar de diversos meios para vigiar o funcionário. “Do mesmo jeito que é permitido colocar um supervisor para monitorar o trabalho, é possível fazer a vigilância eletrônica”, explica Sasson.

É permitido, inclusive, gravar conversas do MSN, rastrear arquivos deixados na máquina e monitorar as palavras escritas pelo funcionário.

Justa causa

Além da questão jurídica, as justificativas das empresas para fazer o monitoramento são muitas, explicam os advogados, e vão desde proteger informações confidenciais da companhia a até mesmo acompanhar a produtividade do trabalhador.

Caso um funcionário seja pego pelo monitoramento fazendo algo proibido em contrato pela empresa, ele pode ser mandado embora por justa causa, dizem os advogados.

Em casos de flagrantes de descumprimentos não tão graves, como o acesso a uma rede social quando isso for proibido, o funcionário recebe uma advertência. Em caso de reincidência, ele recebe suspensão e, se repetir pela terceira vez, pode ser mandado embora por justa causa.

Já se ele for pego fazendo algo mais grave, como acessando sites de pornografia infantil, por exemplo, a demissão por justa causa pode ser imediata.

Mercado

De olho nesse grande mercado, uma vez que o computador é cada vez mais a principal ferramenta de trabalho nas empresas, desenvolvedoras de softwares usam a criatividade para oferecer programas que atendam às demandas dos empregadores (veja no quadro acima).

O diretor da desenvolvedora BRconnection, Francisco Odorino Pinheiro Neto, afirma que tanto empresas pequenas como grandes o procuram em busca de soluções.

MSN

Entre os programas desenvolvidos pela empresa está um software que controla o uso do MSN. Com a ferramenta, é possível definir com quais pessoas o funcionário pode interagir e gravar as conversas realizadas. Neto explica que o programa notifica os participantes sobre a gravação.

O programa também rastreia as palavras usadas pelo funcionário na conversa e, se necessário, impede que alguns termos sejam enviados.

Cuidado com senha

A Guidance Software, outra empresa que desenvolve softwares de monitoramento, oferece um produto que monitora tudo o que o funcionário faz no computador, desde arquivos utilizados, a e-mails escritos e sites visitados.

Fabrício Simão, gerente técnico para a América Latina da empresa, diz que, com determinados produtos, é possível capturar senhas não criptografadas de alguns sites, o que demanda cuidado.

quarta-feira, 17 de março de 2010

Ford prepara sistema contra hacks

Segunda-feira, 15 de março de 2010 - 11h55

SÃO PAULO – A montadora Ford anunciou o desenvolvimento de um sistema para evitar que carros que utilizam a tecnologia Wi-Fi sejam hackeados.

Segundo o Dark Reading, o dispositivo deve acompanhar o Ford SYNC, que funciona como um centro de entretenimento desenvolvido em conjunto com a Microsoft.

A tecnologia deve aparecer até o final deste ano, junto com os novos modelos conhecidos como Ford Edge e MKX Lincoln. Eles utilizaram uma versão do Windows CE e um navegador customizado.

O SYNC trará um modelo de criptografia para sua rede sem fio (WPA2), além de firewalls que devem separar os sistemas de informações vitais para o carro dos programas de entretenimento. A medida deve garantir que um não afetará o outro em caso de invasão.

A interface MyFordTouch trará um serviço de proteção contra malware, responsável por barrar códigos maliciosos que tentem acessar o computador do veículo.

quinta-feira, 11 de fevereiro de 2010

A arte da perícia digital

Links desta matéria:

terça-feira, 2 de fevereiro de 2010

Quando um hacker torna-se popstar

domingo, 31 de janeiro de 2010 15:17

por Jocely Auricchio

Kevin Mitnick foi um dos primeiros hackers a ganhar projeção. Passou 5 anos preso, um deles na solitária, depois de invadir redes corporativas, hackear telefones e clonar celulares. Solto em 2000, ganha a vida com livros, palestras e consultorias. Para Mitnick, a principal brecha de segurança está nas pessoas: uma simples entrevista para descobrir hábitos de consumo pode esconder iscas que ajudam o hacker a formar um perfil da vítima. Informações como o nome do cachorro dão dicas sobre senhas. Após palestra na Campus Party, Mitnick falou ao Link.

Você é um ícone para uma geração de hackers.

Isso acontece porque o governo americano violou meus direitos civis. Não que eu não devesse ser processado, mas virei bode expiatório. A solitária, a demora no julgamento, esse circo foi armado para aumentar a verba para lidar com ameaças digitais.

Você inspirou filmes, não?

Escritores pesquisam casos reais para escrever roteiros de filmes de hackers. Mas nenhum representou o que acontece. Hackers, A Rede e Senha: Swordfish são péssimos.

Na sua opinião, o que aconteceu no caso Google x China?

É apenas uma suposição, mas o que o Google sofreu foi um ataque "dia zero". Uma vulnerabilidade do software (o Internet Explorer 6) foi explorada. Para alguns membros da imprensa, isso foi espionagem industrial. E uma certa agência federal acredita que os chineses estão por trás disso, para afetar empresas como Cisco, Google e outras para roubar tecnologia. Há muitos rumores sobre intenções sombrias da China, mas vai saber. Eu posso me conectar a uma rede e fazer parecer que estou na China. O que me surpreende é que essas empresas ainda usem IE 6, quando estamos no IE 8, isso é mau gerenciamento de atualizações.

Esse tipo de ataque é a nova face do terrorismo?

Não. Terrorismo é explosão de avião, homem-bomba. Acredito que organizações terroristas usam a web para pesquisa e comunicação. O objetivo de ataques terroristas é assustar as pessoas...

Mas o Google ficou assustado.

O Google só ficou irritado. São negócios. A espionagem industrial é séria, mas não tão séria como a morte de inocentes.

Como foi a transição de hacker para consultor de segurança?

Quando fui solto em 2000, eu não podia tocar em nada tecnológico. Não podia nem ligar para uma empresa aérea e reservar uma passagem sem violar minha condicional. Depois de 2 anos, pude escrever meu primeiro livro, mas para isso eu tive uma permissão especial para usar um PC desconectado. Só tive liberação de uso em 2003 e pude abrir minha firma de segurança. As coisas mudaram. Quando eu era hacker, ninguém contava com firmas externas de segurança.

Há diferenças entre crackers e hackers?

Para mim, hackers exploram a tecnologia, modificam um computador para ter um desempenho melhor ou exploram falhas e vencem obstáculos. Cracker só rompe códigos de proteção de programas.

Existe hacker bom ou ruim?

Hackear é como construir uma casa usando um martelo. A mesma ferramenta pode ser usada para atacar alguém.

quinta-feira, 12 de novembro de 2009

Os números do mercado negro da web

Este ano, a Symantec apresentou alguns dados interessantes sobre o crime digital no mundo, publicados no relatório chamado Underground Economy. As informações colhidas entre 2007 e 2008 mostram que existe mercado para o roubo de dados na web.

A publicação chama os membros da comunidade underground de anunciantes. São eles que oferecem informações com números válidos de cartões de crédito, identidades verdadeiras de outras pessoas e informações similares aos interessados.

A compra desses “produtos” acaba sempre em fraudes que podem gerar milhões em prejuízos às pessoas honestas, que inocentemente abrem suas informações na rede.

Vamos aos números do mercado negro da web, compreendidos entre julho de 2007 e junho de 2008:

- US$ 40.000 foram roubados de contas bancárias

- US$ 5,3 bilhões foi o valor potencial de todos os cartões roubados no período

- 808 mil domínios únicos, incluindo muitos famosos, foram atacados

-70 mil pessoas postaram 44 mi de mensagens em fóruns relacionados à venda de dados

-O valor dos “bens” anunciados pelos top 10 anunciantes foi de R$ 575 mil

-O valor potencial dos mesmos top 10 era de R$ 18,3 mi

-O valor estimado de todos os dados roubados era de US$ 276 mi

O relatório ainda traz um top 10 dos “produtos” mais procurados:

1- Informações de cartões de crédito

2- Contas financeiras

3- Informações para spam e phishing

4- Serviço de retirada/empréstimo

5- Identidades roubadas

6- Contas de servidores

7- Computadores comprometidos/infectados

8- Contas em sites (comunidades, serviços)

9- Aplicativos maliciosos

10- Contas de lojas online

E tem gente que acha que as armadilhas da web não pegam ninguém… O que sairá no próximo estudo?

Foto: Getty Images

quarta-feira, 28 de outubro de 2009

Caso de fraude a correntista do Itaú alerta internautas; confira as dicas de segurança

Publicada em 28 de outubro de 2009 às 09h02

Atualizada em 28 de outubro de 2009 às 10h58

Decisão de tribunal do Rio Grande do Sul, que isentou banco de ressarcir cliente, relembra necessidade de adoção de cuidados contra crimes pela web.

O caso da 15º Câmara Cível do Tribunal de Justiça do Estado do Rio Grande do Sul (TJRS), que mudou uma sentença já dada e isentou o banco Itaú da responsabilidade de ressarcir um correntista que teve 4.487,53 reais retirados de sua conta pela web, é um sinal para os internautas redobrarem seus cuidados com a segurança.

Independentemente das visões jurídicas em torno do episódio, chama atenção o argumento utilizado pelo relator, o desembargador Otávio Augusto de Freitas Barcellos, para isentar o Itaú de indenizar o cliente que foi vítima do crime virtual.

Segundo a determinação da Justiça, não houve falha na prestação do serviço nem mesmo negligência no que diz respeito à segurança do site do banco. Tratou-se, portanto, de um caso de descuido dos procedimentos de segurança por parte do correntista. Diante dessa situação, cabe relembrar alguns procedimentos de segurança e atentar para as novas modalidades de crimes virtuais.

O perito em crimes pela internet e diretor da E-net Security, Wanderson Castilho, afirma que o ponto de partida é manter antivírus e firewall sempre atualizados. "É uma regra conhecida, mas ainda assim muitas pessoas se esquecem desse cuidado", afirma.

Um dos principais pontos que devem ser atentados hoje, no entanto, refere-se à navegação, alerta Castilho. Ele observa que cresce a passos largos a clonagem de sites de empresas ou infecção de espaços virtuais de companhias conhecidas.

"O crime virtual está mudando sua forma de agir. Em vez de investirem só no envio de e-mails infectados, os crackers passaram a contaminar sites de empresas", diz. "Por isso, vale ficar atento a qualquer mudança do visual do site do banco ou de empresas que o usuário costuma visitar. Se notar algo diferente, é melhor telefonar para a companhia e se certificar de que aquele site é de fato da organização e de que ele está seguro", recomenda.

Para auxiliar você, preparamos umas dicas de segurança para que os criminosos virtuais fiquem distantes de máquina.

Confira.

Atualizar programas de segurança

É fundamental checar com regularidade se seu antivírus e firewall estão atualizados. Trata-se de uma regra básica e fundamental, mas nem sempre seguida.

E-mails com links

Sinal de alerta quando receber mensagens eletrônicas que pedem para clicar em links. Essa é uma das formas mais tradicionais utilizadas por criminosos virtuais. Os códigos maliciosos podem ser enviados por meio de spams e também pelo e-mails de seus amigos, que podem não saber que estão contaminados.

Navegação

Muito cuidado com os sites que você acessa. É muito comum chegarmos a canais desconhecidos por meio de mecanismos de busca. Tome cuidado: tem crescido o número de sites falsos criados para infectar usuários desavisados. Sites de sexo estão entre os mais perigosos.

Sites de bancos

Como os mecanismos de segurança das instituições financeiras costumam ser bem protegidos, os crackers passaram a investir na clonagem desses espaços virtuais. Em outras palavras, eles criam uma página muito parecida com a dos bancos, para que o usuário a visite e informe sua senha bancária. Portanto, a dica é para ficar atento a qualquer mudança, por mais sutil que seja, ao lay out do site (logotipo, cores usadas, seções). Se ficar em dúvida, telefone para o banco e se certifique de que aquele site é mesmo da instituição.

Informações confidenciais

Não vá passando qualquer informação que lhe pedirem. É comum em sites clonados a solicitação de dados confidenciais, como RG, CPF e endereço de sua residência - além da senha. Mas, como seu banco já possui seus dados pessoais, dificilmente eles lhe pediria novamente pela internet. Se isso acontecer, telefone para a instituição e relate o ocorrido.

Sites de empresas

Uma modalidade de crime virtual em moda atualmente é a infecção de sites de companhias conhecidas. Por isso, a recomendação para ficar atento a mudanças de visual nas páginas também vale para este caso. Outro cuidado também é importante: se aparecer alguma janela diferente da que você se acostumou a ver no site, com mensagens do tipo ""warming

security" ou com solicitação de dados confidenciais, desconfie.

terça-feira, 27 de outubro de 2009

China Está Expandindo em Cyber-Espionagem

Em um dos casos, os espiões penetraram um servidor de uma companhia nos Estados Unidos e conseguiram estabelecer um "canal de comunicação" permanente com um servidor na China. O canal, aparentemente, ficou disponível por semanas, espionando na rede da empresa e, apto a registrar as informações de acesso de dezenas de empregados. O relatório aponta que os espiões copiavam os arquivos que lhes eram de interesse, para os servidores de alta velocidade da empresa, renomeavam os arquivos, e então os transferiam em formatos comprimidos e criptografados.

O governo americano estima que os Chineses tem roubado o equivalente a US$50 milhões por ano, das companhias norte-americanas. O Escritório Federal Alemão para a Proteção da Constituição também descobriu que as companhias alemãs tem recebido visitas não-desejadas da China e outros países, em intervalos regulares. As autoridades germânicas suspeitam que os ataques de espionagem às suas empresas estão sendo realizadas pelos serviços secretos da China e Rússia, e países espalhados por toda África.

Em março de 2009, em um relatório do Escritório North Rhine-Westphalian para a Proteção da Constituição, identificou a espionagem corporativa pela Internet como um dos problemas mais crescentes. Além da China, o relatório indica Rússia, Vietnam e Coréia do Norte como "ativos".

Saiba Mais:

[1] Heise-Online: http://www.h-online.com/security/new...ge-838173.html

[2] Wall Street Journal: http://online.wsj.com/article/SB125616872684400273.html

terça-feira, 22 de setembro de 2009

Empresas indianas reforçam segurança

Terça-feira, 22 de setembro de 2009 - 07h54

MUMBAI - Quando a Infosys Technologies contratou forças paramilitares para proteger o amplo complexo que lhe serve de sede em Bangalore, alguns observadores disseram que se tratava de um exagero.

Mas desde os ataques contra Mumbai no ano passado, os exportadores de software indianos reforçaram sua segurança devido à preocupação com a possibilidade de que os militantes possam tomar como alvo as sedes de empresas vistas como símbolos do sucesso econômico do país, com o objetivo de desestimular investidores estrangeiros.

Entre os principais interessados na contratação de forças paramilitares pesadamente armadas estão as empresas de Bangalore, o Vale do Silício indiano e centro do setor de terceirização de serviços de informática do país, que movimenta 60 bilhões de dólares anuais e oferece serviços como criação de software e gestão de redes de computadores e centrais de assistência telefônica.

"As empresas indianas de tecnologia da informação são os porta-estandartes da próspera economia do conhecimento indiana. Isso as torna alvos de alto valor econômico, com identidade mundial", disse o diretor de pesquisa na divisão indiana da Economist Intelligence Unit, Manoj Vohra.

"Qualquer ataque contra elas não só prejudicaria os interesses comerciais da Índia como faria com que essa mensagem de ameaça se espalhasse com mais rapidez pelo mundo."

A Infosys Technologies, que tem ações cotadas na bolsa Nasdaq, no mês passado se tornou a primeira empresa do setor privado a obter proteção da Central Industrial Security Force (Cisf), uma força paramilitar treinada pelo governo, em suas elegantes instalações, em Bangalore, que abrigam cerca de 20 mil funcionários. Mais de 80 empresas, entre as quais o grupo de tecnologia da informação Wipro, são potenciais candidatas a proteção pela Cisf.

Os ataques a Mumbai incentivaram o governo a expandir os serviços da Cisf, treinada para proteger importantes elementos de infraestrutura como aeroportos e usinas de energia, e torná-los acessíveis a empresas do setor privado, com o objetivo de acalmar investidores preocupados.

segunda-feira, 24 de agosto de 2009

Recuperando senhas wireless gravadas no Windows

Bom, essa dica é boa para quem precisa descobrir aquela senha wireless que ficou gravada no windows.. Geralmente, quando o suporte técnico da sua faculdade cadastra a senha wireless eles não te falam a senha só colocam e deixam salva para você.

Mas se por algum motivo você precisar descobrir utilize o programa abaixo ele mostra todas as senhas wireless salvas no seu PC.

Até!

Fonte: torradeira.net

quinta-feira, 25 de junho de 2009

O maior cyberataque do Planeta

Exibido em: 19/06/09

Veja como a Estônia, país mais conectado do mundo, ficou offline por dias

Você pode se surpreender mas a Estônia, pequeno país do Leste europeu e ex-membro da antiga União Soviética, é o país mais conectado do mundo. E foi este o cenário que crackers russos escolheram para promover o maior cyberataque do mundo. Em 2007, o país se viu sem possibilidade de conexão a bancos, veículos de comunicação, páginas do Governo. Até o serviço nacional de emergência (o equivalente ao nosso 190) parou de funcionar. Veja exatamente o que aconteceu e como eles deram a volta por cima nessa história.

terça-feira, 16 de junho de 2009

Segurança para pen drives

Exibido em: 14/06/09

Veja dicas de como proteger sua memória flash contra ataque de vírus e roubo de informações

Cada vez mais arquivamos todos os tipos de documentos nos pen drives. Dificil encontrar, hoje, uma pessoa que não tenha um desses pequenos notáveis. Bom, mas essa memória flash também pode carregar vírus, além de ser um artigo fácil de ser perdido por aí. Assista ao vídeo e descubra como garantir a segurança dos dados arquivados dentro do seu pen drive.

Links:

Baixe aqui um anti-virus feito sob medida para o seu pen drive

Baixe aqui um programa que criptografa as infos dentro do seu pen drive

Liberkey - um apanhado de 200 programas para você turbinar o seu pen drive