Da Reuters

NOVA YORK (Reuters) - A Cisco Systems, fabricante de equipamentos de rede, anunciará em março uma tecnologia para que provedoras de serviços de telecomunicações forneçam conexões mais avançadas de Internet de alta velocidade, disse uma fonte próxima ao assunto na quarta-feira.

A medida segue o anúncio dos planos da Comissão Federal de Comunicações dos Estados Unidos (FCC, na sigla em inglês) de exigir velocidades maiores de conexão como parte de seu Plano Nacional de Banda Larga, que será revelado em 17 de março.

A Cisco afirmou na quarta-feira que irá revelar novas tecnologias em 9 de março que "mudarão a Internet para sempre". Em seu site, a empresa disse que as mudanças mostrarão "o que é possível quando as redes ganham um jato de adrenalina".

A empresa não deu mais informações, mas a fonte afirmou que a tecnologia ajudará operadoras de telecomunicações a fornecer um melhor serviço de Internet rápida.

A FCC quer exigir uma velocidade mínima de 100 megabits por segundo (Mbps) para a Internet que será fornecida para 100 milhões de lares norte-americanos na próxima década, que se compara às atuais estimativas do mercado de uma velocidade de menos de 4 Mbps.

O Google também mexeu com o mercado de telecomunicações ao anunciar seu plano para criar sua própria rede de Internet de altíssima velocidade.

A Cisco é a maior fabricante do mundo de roteadores e outros equipamentos de rede que ajudam as operadoras de telefonia e empresas a administrar suas redes e a manter conexões de Internet mais rápidas e mais estáveis.

Fonte: G1

sexta-feira, 26 de fevereiro de 2010

terça-feira, 23 de fevereiro de 2010

Palestra discutirá os principais erros cometidos nas redes sociais

Por Redação do IDG Now!

Publicada em 18 de fevereiro de 2010 às 08h55

Atualizada em 18 de fevereiro de 2010 às 08h56

Leis e condutas nas redes sociais são definidas sem consenso, defende Mario Faria, na palestra 'Os 7 Pecados Capitais das Redes Sociais'.

No próximo dia 24 de fevereiro, o diretor de vendas e negócios da Accenture e professor da BSP, Mario Faria, ministra a palestra "Os 7 Pecados Capitais das Redes Sociais" na Business School São Paulo às 19h30, na capital paulista.

Durante o evento o profissional explicará como as leis e regras de conduta nas redes sociais ainda estão sendo escritas e definidas sem um consenso geral.

Serviço

Palestra “Os 7 Pecados Capitais das Redes Sociais”

24 de fevereiro / 19h30

Rua Jaceru, 247 - 8º andar (Região da Berrini)

Inscrições gratuitas

Publicada em 18 de fevereiro de 2010 às 08h55

Atualizada em 18 de fevereiro de 2010 às 08h56

Leis e condutas nas redes sociais são definidas sem consenso, defende Mario Faria, na palestra 'Os 7 Pecados Capitais das Redes Sociais'.

No próximo dia 24 de fevereiro, o diretor de vendas e negócios da Accenture e professor da BSP, Mario Faria, ministra a palestra "Os 7 Pecados Capitais das Redes Sociais" na Business School São Paulo às 19h30, na capital paulista.

Durante o evento o profissional explicará como as leis e regras de conduta nas redes sociais ainda estão sendo escritas e definidas sem um consenso geral.

Serviço

Palestra “Os 7 Pecados Capitais das Redes Sociais”

24 de fevereiro / 19h30

Rua Jaceru, 247 - 8º andar (Região da Berrini)

Inscrições gratuitas

Marcadores:

BSP,

Luciano Ferrari,

Palestra Gratuita,

Redes Sociais

segunda-feira, 22 de fevereiro de 2010

Cisco descredencia HP como parceira e revenda certificada

Decisão de não renovação da parceria foi comunicada nesta quinta-feira (18/2) em transmissão via web; contratos atuais serão mantidos até o fim da vigência.

Por Computerworld/EUA

18 de fevereiro de 2010 - 20h01

A Cisco Systems anunciou nesta quinta-feira (18/2) que não vai renovar o contrato de integração de sistemas com a Hewlett-Packard, o que significa que a HP não será mais uma revenda certificada ou parceira de serviço Cisco depois de 30 de abril.

O vice-presidente sênior da Organização Mundial de Parceiros da Cisco, Keith Goodwin, disse em um webcast que as mudanças no cenário de TI, a evolução do papel das redes e a competição de sua empresa com o fornecedor de sistemas faz com que a Cisco não possa mais partilhar os benefícios de uma parceria com a HP.

"Estamos tomando essa medida para ser transparentes tanto para os parceiros como para os consumidores. Nós competiremos com a HP em negócios futuros", disse Goodwin.

A HP também anunciou hoje que expandiu um contrato de revenda de switch de armazenamento com a QLogic, um setor tipicamente preenchido pela Cisco.

A Cisco começou a competir recentemente com fornecedores de sistema como a HP ao lançar seus próprios servidores blade.

Desalinhada

Na transmissão, Goodwin criticou a HP, dizendo que a empresa não se "alinha" mais com sua "visão centrada na rede". Oitenta por cento dos negócios da Cisco são realizados por meio de canais de revendas; destes, 12 mil são parceiros certificados, o que significa que seus produtos foram testados previamente para funcionar com os equipamentos da Cisco.

Por causa das relações de competição com a HP, Goodwin disse que a Cisco não se sente mais confortável em compartilhar informações proprietárias, como mapas de evolução de produtos e iniciativas de revendas com a HP.

A Cisco vai continuar a honrar os contratos de serviço fechados com a HP até que expirem, e Goodwin disse que a empresa vai continuar a trabalhar com a HP onde os clientes "esperam e onde fizer sentido para nossos negócios".

Por Computerworld/EUA

18 de fevereiro de 2010 - 20h01

A Cisco Systems anunciou nesta quinta-feira (18/2) que não vai renovar o contrato de integração de sistemas com a Hewlett-Packard, o que significa que a HP não será mais uma revenda certificada ou parceira de serviço Cisco depois de 30 de abril.

O vice-presidente sênior da Organização Mundial de Parceiros da Cisco, Keith Goodwin, disse em um webcast que as mudanças no cenário de TI, a evolução do papel das redes e a competição de sua empresa com o fornecedor de sistemas faz com que a Cisco não possa mais partilhar os benefícios de uma parceria com a HP.

"Estamos tomando essa medida para ser transparentes tanto para os parceiros como para os consumidores. Nós competiremos com a HP em negócios futuros", disse Goodwin.

A HP também anunciou hoje que expandiu um contrato de revenda de switch de armazenamento com a QLogic, um setor tipicamente preenchido pela Cisco.

A Cisco começou a competir recentemente com fornecedores de sistema como a HP ao lançar seus próprios servidores blade.

Desalinhada

Na transmissão, Goodwin criticou a HP, dizendo que a empresa não se "alinha" mais com sua "visão centrada na rede". Oitenta por cento dos negócios da Cisco são realizados por meio de canais de revendas; destes, 12 mil são parceiros certificados, o que significa que seus produtos foram testados previamente para funcionar com os equipamentos da Cisco.

Por causa das relações de competição com a HP, Goodwin disse que a Cisco não se sente mais confortável em compartilhar informações proprietárias, como mapas de evolução de produtos e iniciativas de revendas com a HP.

A Cisco vai continuar a honrar os contratos de serviço fechados com a HP até que expirem, e Goodwin disse que a empresa vai continuar a trabalhar com a HP onde os clientes "esperam e onde fizer sentido para nossos negócios".

Marcadores:

Cisco,

Cisco descredencia HP como parceira,

HP,

Luciano Ferrari

sexta-feira, 19 de fevereiro de 2010

Google demonstra protótipo do Goggles

Jordana Viotto, de INFO Online

Sexta-feira, 19 de fevereiro de 2010 - 09h08

SÃO PAULO - Durante o Mobile World Congress, que acontece esta semana em Barcelona, Espanha, o Google demonstrou um protótipo do serviço de reconhecimento de imagem para celular chamado Goggles (óculos, em inglês, um trocadilho com o nome da empresa).

O serviço integra tecnologias de tradução e reconhecimento de imagens. Em um vídeo do Google, Hartmut Neven, um dos executivos da empresa, tira foto de um cardápio em alemão, que é traduzido para o inglês.

Neven explica que o protótipo conecta a câmera do telefone a um aplicativo de reconhecimento ótico de caracteres. O aparelho, então, reconhece a imagem como texto e faz a tradução de uma língua para outra utilizando as funções do Google Translate.

Por enquanto, o Goggles funciona com a tradução de alemão para inglês e ainda não está pronto para o lançamento. "No entanto, ele é bastante promissor. Logo, seu aparelho poderá traduzir placas, posters e outros textos estrangeiros para o seu idioma", diz Neven em um post do blog do Google Mobile.

A ideia é que o Goggles possa traduzir entre as 52 línguas disponíveis hoje no Translate.

Sexta-feira, 19 de fevereiro de 2010 - 09h08

SÃO PAULO - Durante o Mobile World Congress, que acontece esta semana em Barcelona, Espanha, o Google demonstrou um protótipo do serviço de reconhecimento de imagem para celular chamado Goggles (óculos, em inglês, um trocadilho com o nome da empresa).

O serviço integra tecnologias de tradução e reconhecimento de imagens. Em um vídeo do Google, Hartmut Neven, um dos executivos da empresa, tira foto de um cardápio em alemão, que é traduzido para o inglês.

Neven explica que o protótipo conecta a câmera do telefone a um aplicativo de reconhecimento ótico de caracteres. O aparelho, então, reconhece a imagem como texto e faz a tradução de uma língua para outra utilizando as funções do Google Translate.

Por enquanto, o Goggles funciona com a tradução de alemão para inglês e ainda não está pronto para o lançamento. "No entanto, ele é bastante promissor. Logo, seu aparelho poderá traduzir placas, posters e outros textos estrangeiros para o seu idioma", diz Neven em um post do blog do Google Mobile.

A ideia é que o Goggles possa traduzir entre as 52 línguas disponíveis hoje no Translate.

Marcadores:

Goggles,

Google,

Luciano Ferrari,

Reconhecimento ótico de caracteres

quinta-feira, 18 de fevereiro de 2010

Evento da IDC reúne especialistas em segurança da informação

IDC vai discutir a criação de um modelo de gestão sobre continuidade do negocio, cumprimento da regulamentação e vantagem competitiva para as organizações.

O IDC Brazil Information Security & Business Continuity Conference 2010, evento que discute práticas de segurança da informação, será realizado no dia 17 de março em São Paulo.

Organizado pela IDC, uma das principais consultorias em inteligência de mercado com foco em TI, o encontro é voltado para diretores, gerentes, analistas de TI, Segurança da Informação, Infra-estrutura e Plano de Contingência.

O evento conta com a participação de Denny Roger, diretor da EPSEC e presidente da Associação Brasileira de Segurança da Informação (Abrasinfo), que falará sobre forense e fraudes na internet.

As inscrições são gratuitas (para empresas usuárias de tecnologia e sujeitas à aprovação da IDC Brasil) e podem ser feitas no site oficial do evento. Para mais informações, acesse: http://www.idclatin.com/events/event...ctr=bra&id=123.

(Eu, Luciano Ferrari já me inscrevi e estarei lá)

O IDC Brazil Information Security & Business Continuity Conference 2010, evento que discute práticas de segurança da informação, será realizado no dia 17 de março em São Paulo.

Organizado pela IDC, uma das principais consultorias em inteligência de mercado com foco em TI, o encontro é voltado para diretores, gerentes, analistas de TI, Segurança da Informação, Infra-estrutura e Plano de Contingência.

O evento conta com a participação de Denny Roger, diretor da EPSEC e presidente da Associação Brasileira de Segurança da Informação (Abrasinfo), que falará sobre forense e fraudes na internet.

As inscrições são gratuitas (para empresas usuárias de tecnologia e sujeitas à aprovação da IDC Brasil) e podem ser feitas no site oficial do evento. Para mais informações, acesse: http://www.idclatin.com/events/event...ctr=bra&id=123.

(Eu, Luciano Ferrari já me inscrevi e estarei lá)

sexta-feira, 12 de fevereiro de 2010

Irã bloqueia Gmail permanentemente

Reuters

Quinta-feira, 11 de fevereiro de 2010 - 09h25

SÃO FRANCISCO - O governo iraniano informou que suspenderá permanentemente o serviço de e-mail do Google no país, revelou o Wall Street Journal em sua página online.

A agência de telecomunicações iraniana anunciou a suspensão e disse que um serviço nacional de e-mail para os cidadãos iranianos seria criado em breve, segundo a publicação.

O jornal disse que ainda não estava claro que efeito a decisão terá no serviço de Gmail do Google no Irã.

O governo de Teerã não estava disponível para comentar, uma vez que passava da meia noite no Irã quando a notícia foi veiculada

O Google também não respondeu de imediato um pedido de entrevista.

Quinta-feira, 11 de fevereiro de 2010 - 09h25

Serviço nacional de e-mail para os cidadãos iranianos deve ser criado em breve.

SÃO FRANCISCO - O governo iraniano informou que suspenderá permanentemente o serviço de e-mail do Google no país, revelou o Wall Street Journal em sua página online.

A agência de telecomunicações iraniana anunciou a suspensão e disse que um serviço nacional de e-mail para os cidadãos iranianos seria criado em breve, segundo a publicação.

O jornal disse que ainda não estava claro que efeito a decisão terá no serviço de Gmail do Google no Irã.

O governo de Teerã não estava disponível para comentar, uma vez que passava da meia noite no Irã quando a notícia foi veiculada

O Google também não respondeu de imediato um pedido de entrevista.

Marcadores:

Gmail,

Irã bloqueia Gmail,

Luciano Ferrari

quinta-feira, 11 de fevereiro de 2010

A arte da perícia digital

Profissionais são especialistas em recuperar dados que pareciam perdidos

Links desta matéria:

Você acha que, ao apagar seu histórico, todos os seus rastros na internet estão eliminados para sempre? E apagar uma mensagem comprometedora do celular, será que ela nunca mais será lida por ninguém? Bom... para todos nós, usuários comuns, isso pode fazer sentido. Mas para essa dupla de peritos digitais, recuperar informações é algo que faz parte do dia-a-dia. Eles trabalham para bancos, lojas e empresas que realizam transações online. Perto deles, ninguém tem nada a esconder.

O perito digital é o profissional que descobre evidências em equipamentos eletrônicos a fim de comprovar algum crime online. As ferramentas são variadas, e são capazes de recuperar informações, além de informar quando, onde e como o fato ocorreu. Com esta maleta aqui, por exemplo, eles são capazes de extrair qualquer dado de um telefone celular: chamadas e mensagens de texto escritas ou recebidas, agenda, música, vídeo e fotos. E mesmo o que já foi apagado pelo usuário pode ser recuperado com técnicas que eles dominam. Você já tá pensando em comprar uma maletinha dessas para descobrir os segredos da namorada, né? Calma... as coisas não funcionam bem assim!

“Existe uma questão ética e uma questão legal, então você não pode usar um equipamento como este para extrair dados telefônicos de um telefone que não seja seu, sem a autorização dessa pessoa - exceto em casos de solicitação judicial. Um marido não pode pedir que a esposa extraia os dados sem a devida autorização, porque isso é crime”, explica o perito em Segurança Digital, Marcelo Lau.

No caso dos computadores, uma série de ferramentas ajuda na perícia digital. Com esta aqui, é possível fazer um raio-x completo da máquina, desde o mapa de horários em que ficou ligada ou desligada, e que programas já foram instalados aqui nos últimos meses e até nos últimos anos! Isso é fundamental, por exemplo, ao procurar programas-pirata instalados em máquinas indevidas. Mesmo que o programa já tenha sido apagado, esta ferramenta registra o uso dele. Já esta outra ferramenta permite identificar cada um dos dispositivos USB que foram plugados na máquina. Você pode não saber, mas todo pen drive ou equipamento eletrônico possui uma identificação única, e esta marca fica guardada em todos os computadores. Basta plugar uma vez...

“Por meio dessa identificação via número de série, se esse mesmo pen drive foi conectado no equipamento A e tiver sido conectado no equipamento B, numa análise de registros eu irei encontrar essa mesma identificação nos dois equipamentos”, conta Lau.

Um arquivo só é apagado de verdade quando uma nova informação é escrita em cima do espaço que ele ocupava no disco. Mas, mesmo assim, para ter a informação excluída definitivamente, os peritos dizem que seria necessário regravar ou formatar um disco por 25 vezes, utilizando técnicas variadas. Caso contrário, não adianta, eles conseguem recuperar dados. E ainda tem um outro detalhe: você já parou para pensar que toda informação digitada ou processada pelo computador passa pela memória RAM? Você acha que ela é apagada ao desligar o PC? Que nada!

“Tudo o que eu faço pelo computador transita pela memória: um chat, o acesso a uma página, a digitação de uma senha. Esses dados podem ser capturados na memória, inclusive os sites acessados. Por mais que eu desligue a máquina, ainda eu posso ter padrões fazendo um dump de memória, congelando a memória, analisando essa memória numa ferramenta forense eu consigo identificar vários dados que possam sugestionar o comportamento de usuários daquela máquina. Então os dados podem persistir mesmo após a máquina ter sido desligada ou reinicializada”, conta o perito em segurança digital, José Antônio Milagre.

Para combater a pornografia, a ferramenta é esta: o PornStick. Este pen drive analisa os metadados do arquivo e consegue descobrir imagens suspeitas até mesmo em lugares improváveis. Em nosso teste, ele encontrou uma imagem suspeita. E ela havia sido gravada como se fosse um inocente arquivo de texto, olha só! E ainda falando sobre metadados, que são os códigos binários que formam os arquivos, tem cracker que esconde informações aqui. É possível transmitir uma senha ou um recado em texto, alterando estes códigos.

“O perito, se não tiver profundos conhecimentos e não analisar o sistema tão somente nas sua interface de usuário, mas trancender camadas e fazer uma busca complexa, ele não vai encontrar informações e nós teremos um criminoso solto nas ruas”, alerta Milagre.

Um pouco mais avançada que os metadados é a técnica chamada esteganografia. Aqui, o criminoso consegue ocultar um arquivo dentro do outro. Esta imagem, por exemplo, traz consigo um arquivo de áudio.

Essa técnica foi muito utilizada pela AL Qaeda de Osama Bin Laden no início da década passada. E hoje, é utilizada para phishing. Imagine, por exemplo, a aparentemente inofensiva apresentação em PowerPoint que sua mãe recebeu. Ao executá-la, é possível que um outro arquivo também seja executado em conjunto e a partir de então, tudo o que for digitado na sua máquina será enviado para o cracker. Atualmente, não se pode confiar em ninguém, e não se pode clicar em nenhum arquivo vindo de fonte desconhecida.

“São ferramentas que permitem com que eu anexe vários arquivos em um único arquivo. A maioria dos antivírus que não checar a identidade do arquivo, checar só a extensão - ou o próprio IDS, que não faz checagem de assinatura -, vai entender que aquilo é um PPS. O próprio usuário que não tem um antivírus instalado não vai ter nenhuma reação ao abrir um PPS - que vai abrir uma apresentação de qualquer natureza. Só que, paralelamente, ele executou em modo hidden um key logger ou outra função que está rodando na máquina e, a partir de então, ele está sendo monitorado. Tudo o que ele digita, principalmente os screens (telas) dele estão sendo encaminhados para o criminoso digital, que vai aplicar fraudes bancárias, financeiras ou até mesmo acesso indevido a dados”, resume Milagre.

E sabe aquela história de criar senhas complexas, que não contenham data de aniversário ou sequências numéricas? A explicação para isso está aqui. Uma das ferramentas mais utilizadas pelos crackers para a quebra de senhas é a John the Ripper. Ela trabalha com uma lista de palavras comumente utilizadas como senhas e com base nessa relação, consegue quebrar 7 em cada 10 senhas online. Mas muitas vezes, descobrir a senha nem é o desafio principal do perito.

“Batendo o olho no hexadecimal, você consegue identificar caracteres que não correspondem a uma imagem, ou são caracteres envolvendo textos. Então no final desse arquivo nós conseguimos identificar exatamente onde foi lançado o código e a senha de esteganografia e, com base nisso, a gente apenas zera essa informação em hexadecimal fazendo com que seja possível acessar o conteúdo oculto. Mais uma vez eu chamo atenção: período digital não é CSI, eu não preciso descobrir a senha. Nesse caso, eu não descobri a senha e nem me importa a senha, o importante era ter acesso ao conteúdo. Nós zeramos a senha da esteganografia em hexadecimal, e conseguimos descobrir o conteúdo que estava embutido dentro de uma imagem”, exemplifica o perito José Antônio Milagre.

O perito digital é, hoje, uma profissão em ascensão. Existem várias universidades no país que oferecem cursos de pós-graduação e até Mestrado na área. Para descobrir essa lista de instituições, acesse os links acima. No início da matéria, a gente também disponibiliza algumas ferramentas mostradas aqui para você se divertir. Com elas, você pode descobrir coisas na sua máquina, que nem você sabia que existiam. Acesse já!

Marcadores:

Perícia Digital,

Recuperação de Dados,

Segurança

quarta-feira, 10 de fevereiro de 2010

Ceitec é o começo de uma caminhada, diz Lula

Brasília - O presidente Luiz Inácio Lula da Silva afirmou que a inauguração da primeira fábrica brasileira de chips em Porto Alegre (RS) na semana passada é um “divisor” na história da inovação tecnológica do país.

A produção de chips ocorre no Centro Nacional em Tecnologia Eletrônica Avançada (Ceitec), único fabricante na América Latina.

Segundo Lula, o Ministério de Ciência e Tecnologia investiu R$ 400 milhões no local que, por enquanto, produz chips para o rastreamento de rebanhos bovinos. O presidente destacou ainda que, por meio da fábrica, o Brasil mostra ao mundo sua capacidade de competir internacionalmente no setor.

“A coisa mais extraordinária é que, em 60 dias, nós conseguimos trazer de volta para o Brasil praticamente 100 engenheiros para trabalhar nessa fábrica – pessoas que são altamente qualificadas e que estavam, por falta de oportunidades, trabalhando no exterior”, disse.

"É isso que vai dar ao Brasil a dimensão de uma grande nação. O Ceitec é apenas o começo de uma caminhada do Brasil para um futuro muito promissor”, completou.

Fonte: Info

A produção de chips ocorre no Centro Nacional em Tecnologia Eletrônica Avançada (Ceitec), único fabricante na América Latina.

Segundo Lula, o Ministério de Ciência e Tecnologia investiu R$ 400 milhões no local que, por enquanto, produz chips para o rastreamento de rebanhos bovinos. O presidente destacou ainda que, por meio da fábrica, o Brasil mostra ao mundo sua capacidade de competir internacionalmente no setor.

“A coisa mais extraordinária é que, em 60 dias, nós conseguimos trazer de volta para o Brasil praticamente 100 engenheiros para trabalhar nessa fábrica – pessoas que são altamente qualificadas e que estavam, por falta de oportunidades, trabalhando no exterior”, disse.

"É isso que vai dar ao Brasil a dimensão de uma grande nação. O Ceitec é apenas o começo de uma caminhada do Brasil para um futuro muito promissor”, completou.

Fonte: Info

Marcadores:

Brasil,

Ceitec,

Fábrica de Chips,

Luciano Ferrari,

Lula

terça-feira, 9 de fevereiro de 2010

Google poderá lançar tablet para concorrer com o iPad

Primeiro foi a ambição da Google de lançar um navegador que concorre diretamente com o Safari, depois um sistema operacional, mais tarde um sistema para celulares que hoje é o maior concorrente do “pote de ouro” da Apple o iPhone. Se não bastasse a Google lança o Nexus One, um celular estampando a marca da gigante das buscas.

Foi ai que Steve Jobs começou a declarar que a Google vem “se intrometendo” de mais em mercados que a Apple lidera ou tem grande influência. “Não deixaremos a Google atingir o iPhone” Afirma ele.

Se não bastasse a briga vai ficar ainda mais feia a partir de agora com o possível lançamento de uma tablet com o “G” bem escancarado. Após o recém lançamento do iPad, o mercado de tablets com certeza ganhou muita força e várias empresas começarão a ver este como um gadget de grande valor para as vendas.

O que sabemos até agora é que a tablet da Google deverá rodar o Chrome OS. Acompanhe um vídeo de demonstração da interface fantástica que a Google estaria planejando para ele.

Marcadores:

Chrome,

Eric Schmidt,

Google,

iPad,

Luciano Ferrari,

Mac,

Steve Jobs,

Tablet

segunda-feira, 8 de fevereiro de 2010

O que 7 gigantes da web estão fazendo para adotar o IPv6

Por Network World/EUA

Publicada em 05 de fevereiro de 2010 às 07h00

Google, Microsoft, Twitter, Facebook, eBay, Yahoo e Wikipedia sofrem cada vez mais pressão para se adequar ao novo protocolo da internet.

Cresce a pressão para que os sites mais populares da internet integrem suas redes ao IPv6, o tão aguardado upgrade do principal protocolo da internet, que atualmente está na versão 4.

E essa pressão foi elevada em mais um grau esta semana, com a notícia de que o Google ativou o suporte ao IPv6 para o site de vídeos YouTube. O Google já oferece acesso IPv6 a seu site de buscas e a muitos outros serviços da web.

Conteúdo pronto para o IPv6 é "uma das coisas que precisamos ter", diz Timothy Winters, um gerente sênior do Laboratório de Interoperabilidade da Universidade de New Hampshire, que testa produtos IPv6. "Com todas essas redes de banda larga sem fio migrando para o IPv6, os provedores de conteúdo não têm escolha a não ser criar conteúdo móvel e oferecê-lo em IPv6".

Winters lembra que o recente anúncio da operadora americana Comcast, de que está efetuando testes com o IPv6, é outro sinal de que é hora de os sites populares oferecer suporte ao IPv6.

"Estamos começando a ver grandes sites adotando o IPv6", conta Winters, que lembra que a empresa de aluguel de vídeos online Netflix fez uma demonstração de uso de IPv6 no ano passado. "É muito fácil ativar o suporte ao IPv6 em um servidor web... O maior problema está no software cliente. É por isso que muitos sites, como o Google e o Netflix, criam instalações IPv6 à parte. Se você tem um endereço IPv6, é para eles que você vai, porque as empresas não querem que o site fique lento."

O eBay, por exemplo, já roda IPv6 em laboratório e planeja estender o novo protocolo a sua rede corporativa interna ainda este ano. Já o site público eBay será atualizado para uma solução 'dual-stack', de combinação de protocolos IPv6 e IPv4, em 2011.

Próxima geração

"O IPv6 é a próxima geração. É o futuro da internet, pelo menos para aquelas pessoas que querem ver a internet continuar a crescer e que querem fazer parte de sua infraestrutura", diz Peter Manzella, diretor sênior de serviços globais de rede do eBay. "É óbvio que estamos nessa."

Manzella diz que até agora a equipe de serviços de rede do eBay não enfrentou problemas nos testes com o IPv6.

"Não esperamos ter dificuldades", diz. "Precisamos é entender o IPv6. Queremos nos certificar de que a transição, quando ocorrer, será transparente... Há algumas questões de segurança que precisamos testar... Precisamos tomar as precauções necessárias para garantir que nossa comunidade terá uma experiência segura no site."

O IPv6 resolve um sério problema que ISPs e outros operadores de rede têm de enfrentar desde já: a escassez de endereços IPv4. As combinações de endereços deverão se esgotar definitivamente em 2012. Em janeiro de 2010, menos de 10% dos endereços possíveis estavam livres para uso.

O IPv4 usa endereços de 32 bits, o que permite cerca de 4,3 bilhões de dispositivos endereçáveis na internet. Já o IPv6, por sua vez, usa endereços de 128 bits, e pode abarcar tantos dispositivos que somente uma expressão matemática - 2 elevado à potência de 128 - pode quantificar seu tamanho.

John Curran, presidente e CEO da American Registry for Internet Numbers (ARIN), conclama os sites web a habilitarem o acesso IPv6 em suas instalações até 1.º de janeiro de 2010. A ARIN distribui intervalos de endereçamento IPv4 e IPv6 a provedores de internet na América do Norte.

Saiba o que sete dos principais domínios da internet estão fazendo em relação ao IPv6.

1. Google

Líder absoluto na adoção do IPv6, o Google ativou o protocolo em seus produtos Search, Alerts, Docs, Finance, Gmail, Health, iGoogle, News, Reader, Picasa, Maps, Wave, Chrome e Android. Na semana passada, o Google ativou o suporte a IPv6 ao YouTube. Engenheiros do Google disseram que a empresa quer ter todo seu conteúdo pronto para o IPv6 quando os provedores de internet começarem a atribuir endereços IPv6 a seus clientes.

2. Facebook

Com mais de 350 milhões de usuários ativos - 65 milhões deles acessando o site por meio de dispositivos móveis - o Facebook está planejando a adoção de IPv6 nativo em seu backbone. O Facebook diz querer suportar tanto clientes IPv4 como IPv6. Um porta-voz da empresa disse que o Facebook "espera suportar totalmente as requisições nativas IPv6 provenientes de usuários entre junho e julho de 2010."

3. eBay

Líder em comércio eletrônico, o eBay mantém uma instalação IPv6 em operação em seu laboratório, e vai levar o protocolo a sua rede corporativa interna nos próximos seis ou oito meses, diz Manzella. "Em relação ao site eBay.com, nós daremos início a uma abordagem em etapas para migrar para o IPv6 no fim deste ano", diz. "O trabalho deverá ser finalizado no meio do ano que vem."

4. Yahoo

O Yahoo é um participante ativo da comunidade IPv6, que discute o tema nos encontros da Internet Society e do Grupo de Operadores de Rede da América do Norte (Nanog, na sigla em inglês). A empresa começou o pareamento de IPv6 ao redor do mundo com vários provedores de internet. A empresa ainda não abriu o acesso IPv6 aos usuários, mas um porta-voz da empresa disse que o portal planeja ativar o IPv6 "tão cedo quanto possível".

5. Microsoft

A Microsoft opera dois dos sites mais populares da internet: o Windows Live (que inclui o serviço de busca Bing) e a Microsoft Network, também conhecida como MSN. Apesar de a Microsoft não ter respondido a nossas perguntas sobre quando os dois sites serão habilitados para o IPv6, pudemos descobrir que havia tráfego IPv6 vindo dos números de sistema autônomo que congregam esses sites. Também descobrimos que a Microsoft se engajou em acordos de pareamento IPv6 com pelo menos nove operadoras ao redor do mundo, incluindo a Hurricane Electric, a rede de backbone IPv6 líder da internet.

6. Wikipedia

A enciclopédia online gratuita não revelou quando seu site vai suportar IPv6. Mas a Wikipedia habilitou o IPv6 em seu servidor de e-mail e em sua aplicação de rastreamento de bugs em 2008. Outros serviços, como lists.wikimedia.org, svn.wikimedia.org e download.wikimedia.org, também podem ser encontrados via IPv6. Há três anos, em 2006, a Wikipedia ativou serviços IPv6, mas decidiu desligá-los por causa de problemas de desempenho.

7. Twitter

O Twitter não comentou seus planos para IPv6. Em agosto de 2009, 19% dos americanos disseram usar o Twitter, de acordo com pesquisa da Pew Internet Life. Esses usuários usam mais dispositivos móveis que a média dos usuários da internet - 40% deles acessam a internet via celulares e smartphones. Com base nessa estatística, conclui-se que o Twitter está sob intensa pressão para oferecer suporte a IPv6 antes que as operadoras como a Verizon nos EUA coloquem em operação suas redes móveis de próxima geração, que vão demandar suporte a IPv6.

(Carolyn Duffy Marsan)

Publicada em 05 de fevereiro de 2010 às 07h00

Google, Microsoft, Twitter, Facebook, eBay, Yahoo e Wikipedia sofrem cada vez mais pressão para se adequar ao novo protocolo da internet.

Cresce a pressão para que os sites mais populares da internet integrem suas redes ao IPv6, o tão aguardado upgrade do principal protocolo da internet, que atualmente está na versão 4.

E essa pressão foi elevada em mais um grau esta semana, com a notícia de que o Google ativou o suporte ao IPv6 para o site de vídeos YouTube. O Google já oferece acesso IPv6 a seu site de buscas e a muitos outros serviços da web.

Conteúdo pronto para o IPv6 é "uma das coisas que precisamos ter", diz Timothy Winters, um gerente sênior do Laboratório de Interoperabilidade da Universidade de New Hampshire, que testa produtos IPv6. "Com todas essas redes de banda larga sem fio migrando para o IPv6, os provedores de conteúdo não têm escolha a não ser criar conteúdo móvel e oferecê-lo em IPv6".

Winters lembra que o recente anúncio da operadora americana Comcast, de que está efetuando testes com o IPv6, é outro sinal de que é hora de os sites populares oferecer suporte ao IPv6.

"Estamos começando a ver grandes sites adotando o IPv6", conta Winters, que lembra que a empresa de aluguel de vídeos online Netflix fez uma demonstração de uso de IPv6 no ano passado. "É muito fácil ativar o suporte ao IPv6 em um servidor web... O maior problema está no software cliente. É por isso que muitos sites, como o Google e o Netflix, criam instalações IPv6 à parte. Se você tem um endereço IPv6, é para eles que você vai, porque as empresas não querem que o site fique lento."

O eBay, por exemplo, já roda IPv6 em laboratório e planeja estender o novo protocolo a sua rede corporativa interna ainda este ano. Já o site público eBay será atualizado para uma solução 'dual-stack', de combinação de protocolos IPv6 e IPv4, em 2011.

Próxima geração

"O IPv6 é a próxima geração. É o futuro da internet, pelo menos para aquelas pessoas que querem ver a internet continuar a crescer e que querem fazer parte de sua infraestrutura", diz Peter Manzella, diretor sênior de serviços globais de rede do eBay. "É óbvio que estamos nessa."

Manzella diz que até agora a equipe de serviços de rede do eBay não enfrentou problemas nos testes com o IPv6.

"Não esperamos ter dificuldades", diz. "Precisamos é entender o IPv6. Queremos nos certificar de que a transição, quando ocorrer, será transparente... Há algumas questões de segurança que precisamos testar... Precisamos tomar as precauções necessárias para garantir que nossa comunidade terá uma experiência segura no site."

O IPv6 resolve um sério problema que ISPs e outros operadores de rede têm de enfrentar desde já: a escassez de endereços IPv4. As combinações de endereços deverão se esgotar definitivamente em 2012. Em janeiro de 2010, menos de 10% dos endereços possíveis estavam livres para uso.

O IPv4 usa endereços de 32 bits, o que permite cerca de 4,3 bilhões de dispositivos endereçáveis na internet. Já o IPv6, por sua vez, usa endereços de 128 bits, e pode abarcar tantos dispositivos que somente uma expressão matemática - 2 elevado à potência de 128 - pode quantificar seu tamanho.

John Curran, presidente e CEO da American Registry for Internet Numbers (ARIN), conclama os sites web a habilitarem o acesso IPv6 em suas instalações até 1.º de janeiro de 2010. A ARIN distribui intervalos de endereçamento IPv4 e IPv6 a provedores de internet na América do Norte.

Saiba o que sete dos principais domínios da internet estão fazendo em relação ao IPv6.

1. Google

Líder absoluto na adoção do IPv6, o Google ativou o protocolo em seus produtos Search, Alerts, Docs, Finance, Gmail, Health, iGoogle, News, Reader, Picasa, Maps, Wave, Chrome e Android. Na semana passada, o Google ativou o suporte a IPv6 ao YouTube. Engenheiros do Google disseram que a empresa quer ter todo seu conteúdo pronto para o IPv6 quando os provedores de internet começarem a atribuir endereços IPv6 a seus clientes.

2. Facebook

Com mais de 350 milhões de usuários ativos - 65 milhões deles acessando o site por meio de dispositivos móveis - o Facebook está planejando a adoção de IPv6 nativo em seu backbone. O Facebook diz querer suportar tanto clientes IPv4 como IPv6. Um porta-voz da empresa disse que o Facebook "espera suportar totalmente as requisições nativas IPv6 provenientes de usuários entre junho e julho de 2010."

3. eBay

Líder em comércio eletrônico, o eBay mantém uma instalação IPv6 em operação em seu laboratório, e vai levar o protocolo a sua rede corporativa interna nos próximos seis ou oito meses, diz Manzella. "Em relação ao site eBay.com, nós daremos início a uma abordagem em etapas para migrar para o IPv6 no fim deste ano", diz. "O trabalho deverá ser finalizado no meio do ano que vem."

4. Yahoo

O Yahoo é um participante ativo da comunidade IPv6, que discute o tema nos encontros da Internet Society e do Grupo de Operadores de Rede da América do Norte (Nanog, na sigla em inglês). A empresa começou o pareamento de IPv6 ao redor do mundo com vários provedores de internet. A empresa ainda não abriu o acesso IPv6 aos usuários, mas um porta-voz da empresa disse que o portal planeja ativar o IPv6 "tão cedo quanto possível".

5. Microsoft

A Microsoft opera dois dos sites mais populares da internet: o Windows Live (que inclui o serviço de busca Bing) e a Microsoft Network, também conhecida como MSN. Apesar de a Microsoft não ter respondido a nossas perguntas sobre quando os dois sites serão habilitados para o IPv6, pudemos descobrir que havia tráfego IPv6 vindo dos números de sistema autônomo que congregam esses sites. Também descobrimos que a Microsoft se engajou em acordos de pareamento IPv6 com pelo menos nove operadoras ao redor do mundo, incluindo a Hurricane Electric, a rede de backbone IPv6 líder da internet.

6. Wikipedia

A enciclopédia online gratuita não revelou quando seu site vai suportar IPv6. Mas a Wikipedia habilitou o IPv6 em seu servidor de e-mail e em sua aplicação de rastreamento de bugs em 2008. Outros serviços, como lists.wikimedia.org, svn.wikimedia.org e download.wikimedia.org, também podem ser encontrados via IPv6. Há três anos, em 2006, a Wikipedia ativou serviços IPv6, mas decidiu desligá-los por causa de problemas de desempenho.

7. Twitter

O Twitter não comentou seus planos para IPv6. Em agosto de 2009, 19% dos americanos disseram usar o Twitter, de acordo com pesquisa da Pew Internet Life. Esses usuários usam mais dispositivos móveis que a média dos usuários da internet - 40% deles acessam a internet via celulares e smartphones. Com base nessa estatística, conclui-se que o Twitter está sob intensa pressão para oferecer suporte a IPv6 antes que as operadoras como a Verizon nos EUA coloquem em operação suas redes móveis de próxima geração, que vão demandar suporte a IPv6.

(Carolyn Duffy Marsan)

Marcadores:

eBay,

Facebook,

Google,

IPv6,

Luciano Ferrari,

Microsoft,

Migração IPV6,

Twitter,

wikipedia,

Yahoo

sexta-feira, 5 de fevereiro de 2010

Humor - Guerra do Ano - iPad vs Kindle vs Pedra

Marcadores:

humor,

iPad,

Kindle,

Luciano Ferrari,

Pedra

quinta-feira, 4 de fevereiro de 2010

TI Verde - Quatro formas de economizar energia e dinheiro em data centers

Veja algumas dicas para poupar eletricidade, seja com ajuda de profissionais ou com a virtualização de servidores.

Por Computerworld/EUA

27 de janeiro de 2010 - 08h00

Na era da consolidação e virtualização de servidores, uma das prioridades das empresas tem sido encontrar maneiras de reduzir o consumo de energia elétrica de seus data centers. A COMPUTERWORLD americana separou quatro dicas que podem ajudar as áreas de TI a economizar não só energia como investimento. Confira abaixo:

1- Consolidação por virtualização: economia de 15%

Unificar servidores usando virtualização reduz o número de equipamentos físicos e economiza energia, mas não tanto quanto você pode pensar. Por quê? Uma razão simples é a que servidores com configurações mais pesadas tendem a usar mais energia do que os que eles substituem. O que é necessário para obter economia em um projeto desses? O vice-presidente da Terremark, Ben Stewart, acredita que é possível cortar em cerca de 15% os gastos de energia reduzindo espaços nos data centers, por exemplo.

2- Servidores de alta densidade? Espalhe-os.

Esses servidores podem melhorar o desempenho, mas nem sempre são a melhor solução para o data center quando a redundância, a distribuição de energia, o esfriamento e o espaço são levados em conta. Sem querer, você pode ficar sem energia e com um espaço sem ocupação. Ao ampliar a densidade também se aumenta o suporte, que pode não ser tão necessário se tudo está espalhado.

3- Quando falamos de gastos com esfriamento, sempre há algo que se assemelha a "almoço grátis"

Um data center bem localizado, em regiões específicas, como o noroeste do pacífico ou no Canadá, pode diminuir ou eliminar custos de resfriamento em boa parte do ano. Isso porque eles contêm dispositivos que usam o frio externo ao invés de manter partes ligadas para se manter resfriado.

4- Se você precisa de ajuda profissional, peça.

Se você está rodando um data center antigo e não sabe por onde começar - ou mesmo se acha que sabe -, contrate uma consultoria. Um consultor de fora consegue olhar onde é possível diminuir gasto de energia em mais de um terço, por exemplo.

Por Computerworld/EUA

27 de janeiro de 2010 - 08h00

Na era da consolidação e virtualização de servidores, uma das prioridades das empresas tem sido encontrar maneiras de reduzir o consumo de energia elétrica de seus data centers. A COMPUTERWORLD americana separou quatro dicas que podem ajudar as áreas de TI a economizar não só energia como investimento. Confira abaixo:

1- Consolidação por virtualização: economia de 15%

Unificar servidores usando virtualização reduz o número de equipamentos físicos e economiza energia, mas não tanto quanto você pode pensar. Por quê? Uma razão simples é a que servidores com configurações mais pesadas tendem a usar mais energia do que os que eles substituem. O que é necessário para obter economia em um projeto desses? O vice-presidente da Terremark, Ben Stewart, acredita que é possível cortar em cerca de 15% os gastos de energia reduzindo espaços nos data centers, por exemplo.

2- Servidores de alta densidade? Espalhe-os.

Esses servidores podem melhorar o desempenho, mas nem sempre são a melhor solução para o data center quando a redundância, a distribuição de energia, o esfriamento e o espaço são levados em conta. Sem querer, você pode ficar sem energia e com um espaço sem ocupação. Ao ampliar a densidade também se aumenta o suporte, que pode não ser tão necessário se tudo está espalhado.

3- Quando falamos de gastos com esfriamento, sempre há algo que se assemelha a "almoço grátis"

Um data center bem localizado, em regiões específicas, como o noroeste do pacífico ou no Canadá, pode diminuir ou eliminar custos de resfriamento em boa parte do ano. Isso porque eles contêm dispositivos que usam o frio externo ao invés de manter partes ligadas para se manter resfriado.

4- Se você precisa de ajuda profissional, peça.

Se você está rodando um data center antigo e não sabe por onde começar - ou mesmo se acha que sabe -, contrate uma consultoria. Um consultor de fora consegue olhar onde é possível diminuir gasto de energia em mais de um terço, por exemplo.

quarta-feira, 3 de fevereiro de 2010

Secretário da Onu teme ciberguerra

Jordana Viotto, de INFO Online

Segunda-feira, 01 de fevereiro de 2010 - 10h28

SÃO PAULO - O secretário-geral da International Telecommunications Union, a agência de telecomunicações da Onu, Hamadoun Touré, afirmou que o mundo precisa de um tratado para se defender dos ciberataques "antes que eles se transformem em uma ciberguerra".

A declaração aconteceu no sábado, em Davos, durante o Fórum Econômico Mundial.

Touré (foto ao lado) disse que o risco de um conflito entre EUA e China pela internet aumenta a cada ano. Os ataques contra o Google no início do ano e a ameaça da empresa detentora da maior ferramenta de busca do mundo de deixar a China entraram na pauta de discussões do encontro em Davos, que terminou no domingo.

Para ele, "uma ciberguerra seria pior que um tsunami, uma catástrofe" e o acordo proposto seria "parecido com um tratado de paz antes de uma guerra".

China, Estados Unidos e Rússia são parte dos 20 países que se encontram envolvidos em uma corrida armamentista no ciberespaço e que se preparam para possíveis hostilidades via internet, indicou na quinta-feira em Davos o presidente da rede McAfee, Dave DeWalt.

No início do mês, a secretária de Estado dos EUA Hillary Clinton condenou os ataques sofridos pelo Google. "Países ou indivíduos que se engajam em ciberataques devem sofrer as consequências".

A declaração foi criticada por Jack Goldsmith, professor da faculdade de direito de Harvard, em um artigo no jornal Washington Post. Goldsmith que mencionou os botnets como os principais vilões dos ciberataques e disse que os EUA têm "boa parcela" dos botnets usados para ataques e que é de onde partem um "volume significativo".

Segunda-feira, 01 de fevereiro de 2010 - 10h28

SÃO PAULO - O secretário-geral da International Telecommunications Union, a agência de telecomunicações da Onu, Hamadoun Touré, afirmou que o mundo precisa de um tratado para se defender dos ciberataques "antes que eles se transformem em uma ciberguerra".

A declaração aconteceu no sábado, em Davos, durante o Fórum Econômico Mundial.

Touré (foto ao lado) disse que o risco de um conflito entre EUA e China pela internet aumenta a cada ano. Os ataques contra o Google no início do ano e a ameaça da empresa detentora da maior ferramenta de busca do mundo de deixar a China entraram na pauta de discussões do encontro em Davos, que terminou no domingo.

Para ele, "uma ciberguerra seria pior que um tsunami, uma catástrofe" e o acordo proposto seria "parecido com um tratado de paz antes de uma guerra".

China, Estados Unidos e Rússia são parte dos 20 países que se encontram envolvidos em uma corrida armamentista no ciberespaço e que se preparam para possíveis hostilidades via internet, indicou na quinta-feira em Davos o presidente da rede McAfee, Dave DeWalt.

No início do mês, a secretária de Estado dos EUA Hillary Clinton condenou os ataques sofridos pelo Google. "Países ou indivíduos que se engajam em ciberataques devem sofrer as consequências".

A declaração foi criticada por Jack Goldsmith, professor da faculdade de direito de Harvard, em um artigo no jornal Washington Post. Goldsmith que mencionou os botnets como os principais vilões dos ciberataques e disse que os EUA têm "boa parcela" dos botnets usados para ataques e que é de onde partem um "volume significativo".

Marcadores:

ciberataque,

ciberguerra,

Luciano Ferrari,

ONU

terça-feira, 2 de fevereiro de 2010

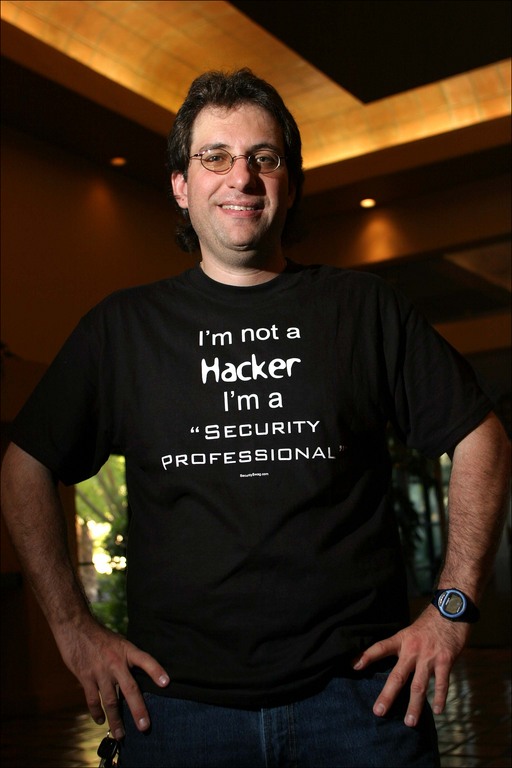

Quando um hacker torna-se popstar

Entrevista: Kevin Mitnick, ex-hacker e consultor de segurança

domingo, 31 de janeiro de 2010 15:17

por Jocely Auricchio

Kevin Mitnick foi um dos primeiros hackers a ganhar projeção. Passou 5 anos preso, um deles na solitária, depois de invadir redes corporativas, hackear telefones e clonar celulares. Solto em 2000, ganha a vida com livros, palestras e consultorias. Para Mitnick, a principal brecha de segurança está nas pessoas: uma simples entrevista para descobrir hábitos de consumo pode esconder iscas que ajudam o hacker a formar um perfil da vítima. Informações como o nome do cachorro dão dicas sobre senhas. Após palestra na Campus Party, Mitnick falou ao Link.

Você é um ícone para uma geração de hackers.

Isso acontece porque o governo americano violou meus direitos civis. Não que eu não devesse ser processado, mas virei bode expiatório. A solitária, a demora no julgamento, esse circo foi armado para aumentar a verba para lidar com ameaças digitais.

Você inspirou filmes, não?

Escritores pesquisam casos reais para escrever roteiros de filmes de hackers. Mas nenhum representou o que acontece. Hackers, A Rede e Senha: Swordfish são péssimos.

Na sua opinião, o que aconteceu no caso Google x China?

É apenas uma suposição, mas o que o Google sofreu foi um ataque "dia zero". Uma vulnerabilidade do software (o Internet Explorer 6) foi explorada. Para alguns membros da imprensa, isso foi espionagem industrial. E uma certa agência federal acredita que os chineses estão por trás disso, para afetar empresas como Cisco, Google e outras para roubar tecnologia. Há muitos rumores sobre intenções sombrias da China, mas vai saber. Eu posso me conectar a uma rede e fazer parecer que estou na China. O que me surpreende é que essas empresas ainda usem IE 6, quando estamos no IE 8, isso é mau gerenciamento de atualizações.

Esse tipo de ataque é a nova face do terrorismo?

Não. Terrorismo é explosão de avião, homem-bomba. Acredito que organizações terroristas usam a web para pesquisa e comunicação. O objetivo de ataques terroristas é assustar as pessoas...

Mas o Google ficou assustado.

O Google só ficou irritado. São negócios. A espionagem industrial é séria, mas não tão séria como a morte de inocentes.

Como foi a transição de hacker para consultor de segurança?

Quando fui solto em 2000, eu não podia tocar em nada tecnológico. Não podia nem ligar para uma empresa aérea e reservar uma passagem sem violar minha condicional. Depois de 2 anos, pude escrever meu primeiro livro, mas para isso eu tive uma permissão especial para usar um PC desconectado. Só tive liberação de uso em 2003 e pude abrir minha firma de segurança. As coisas mudaram. Quando eu era hacker, ninguém contava com firmas externas de segurança.

Há diferenças entre crackers e hackers?

Para mim, hackers exploram a tecnologia, modificam um computador para ter um desempenho melhor ou exploram falhas e vencem obstáculos. Cracker só rompe códigos de proteção de programas.

Existe hacker bom ou ruim?

Hackear é como construir uma casa usando um martelo. A mesma ferramenta pode ser usada para atacar alguém.

domingo, 31 de janeiro de 2010 15:17

por Jocely Auricchio

Kevin Mitnick foi um dos primeiros hackers a ganhar projeção. Passou 5 anos preso, um deles na solitária, depois de invadir redes corporativas, hackear telefones e clonar celulares. Solto em 2000, ganha a vida com livros, palestras e consultorias. Para Mitnick, a principal brecha de segurança está nas pessoas: uma simples entrevista para descobrir hábitos de consumo pode esconder iscas que ajudam o hacker a formar um perfil da vítima. Informações como o nome do cachorro dão dicas sobre senhas. Após palestra na Campus Party, Mitnick falou ao Link.

Você é um ícone para uma geração de hackers.

Isso acontece porque o governo americano violou meus direitos civis. Não que eu não devesse ser processado, mas virei bode expiatório. A solitária, a demora no julgamento, esse circo foi armado para aumentar a verba para lidar com ameaças digitais.

Você inspirou filmes, não?

Escritores pesquisam casos reais para escrever roteiros de filmes de hackers. Mas nenhum representou o que acontece. Hackers, A Rede e Senha: Swordfish são péssimos.

Na sua opinião, o que aconteceu no caso Google x China?

É apenas uma suposição, mas o que o Google sofreu foi um ataque "dia zero". Uma vulnerabilidade do software (o Internet Explorer 6) foi explorada. Para alguns membros da imprensa, isso foi espionagem industrial. E uma certa agência federal acredita que os chineses estão por trás disso, para afetar empresas como Cisco, Google e outras para roubar tecnologia. Há muitos rumores sobre intenções sombrias da China, mas vai saber. Eu posso me conectar a uma rede e fazer parecer que estou na China. O que me surpreende é que essas empresas ainda usem IE 6, quando estamos no IE 8, isso é mau gerenciamento de atualizações.

Esse tipo de ataque é a nova face do terrorismo?

Não. Terrorismo é explosão de avião, homem-bomba. Acredito que organizações terroristas usam a web para pesquisa e comunicação. O objetivo de ataques terroristas é assustar as pessoas...

Mas o Google ficou assustado.

O Google só ficou irritado. São negócios. A espionagem industrial é séria, mas não tão séria como a morte de inocentes.

Como foi a transição de hacker para consultor de segurança?

Quando fui solto em 2000, eu não podia tocar em nada tecnológico. Não podia nem ligar para uma empresa aérea e reservar uma passagem sem violar minha condicional. Depois de 2 anos, pude escrever meu primeiro livro, mas para isso eu tive uma permissão especial para usar um PC desconectado. Só tive liberação de uso em 2003 e pude abrir minha firma de segurança. As coisas mudaram. Quando eu era hacker, ninguém contava com firmas externas de segurança.

Há diferenças entre crackers e hackers?

Para mim, hackers exploram a tecnologia, modificam um computador para ter um desempenho melhor ou exploram falhas e vencem obstáculos. Cracker só rompe códigos de proteção de programas.

Existe hacker bom ou ruim?

Hackear é como construir uma casa usando um martelo. A mesma ferramenta pode ser usada para atacar alguém.

Marcadores:

hackers,

Kevin Mitnick,

Segurança

segunda-feira, 1 de fevereiro de 2010

Certificações: avaliar demanda do mercado ajuda na escolha

por Tagil Oliveira Ramos | especial para IT Web

18/01/2010

Várias plataformas apresentam chances escondidas para profissionais que desejam investir na carreira e buscam bons salários

A certificação correta, na hora certa, pode definir a escolha do candidato. A pergunta que muitos profissionais costumam fazer, no entanto, é: em qual especialização investir? Outra dúvida que aflige com frequência muitos candidatos é em relação ao tipo de especialista o mercado busca.

Por conta do dinamismo que rege o segmento de TI, é quase impossível eleger "certificações clássicas", aquelas que valeriam em qualquer época da carreira. Ano após ano, a tecnologia evolui em suas diversas plataformas, alterando as demandas do mercado. Além disso, as necessidades tecnológicas variam ao sabor das políticas de marketing das empresas líderes e das decisões dos CIOs das corporações.

No entanto, devido à grande base instalada da plataforma Windows, há uma procura constante por profissionais especializados nessa área. "Quando falamos na base Microsoft, sem dúvidas, a certificação MCITP em Windows Server 2008 está em alta", avalia Fabiano Santana, co-autor de 25 e-books sobre produtos Microsoft. "Concorrer a uma vaga para especialista de Windows sem certificação é perda de tempo", avisa.

Santana, ao passar mais uma orientação, lembra que, apesar da certificação MCITP ter aposentado a MCSE, ainda existe considerável procura por profissionais certificados nesse conhecimento. Neste caso, a demanda está direcionada para a base Windows Server 2003.

"As certificações dependem da opção profissional do indivíduo", explica Zilta Marinho, diretora de educação da Módulo Education. De acordo com Zilta, Cobit, Itil, MCSO (Módulo Certified Security Officer), CISSP, e, agora, GRCP (GRC Governance, Risk end Compliance Professional) têm sido muito procuradas por gestores e técnicos. Ainda continuam forte as relacionadas à Cisco além da MCRM (Módulo Certified Risk Manager).

Independente da sigla, é preciso estar atento, no entanto, às oportunidades "escondidas". Há excelentes vagas, por exemplo, para especialistas em mainframe. Só no site da Catho, conforme verificado durante o fechamento desta segunda reportagem do especial em certificações, havia 72 oportunidades. Embora pareça coisa do passado, na prática, esse conhecimento pode se traduzir também em um excelente salário. Ninguém vive sem os legados e há uma demanda não suprida por bons profissionais deste segmento. Por isso avaliar o que os recrutadores estão buscando no mercado de trabalho pode ser um bom caminho para definir qual especialização cursar.

"As pessoas não devem procurar o que está na moda, mas sim o que é necessário e coerente com a opção profissional que fizeram ou desejam fazer", pontua Zilta. "É necessário traçar um caminho, mesmo que ele possa mudar com o tempo."

Os profissionais, sobretudo os que estão em início de carreira ou possuem pouco tempo na estrada, precisam entender que, para concorrer em áreas mais disputadas, é obrigatório apresentar algum diferencial. Além das certificações, MBA é um item que costuma impressionar os recrutadores. O segundo idioma, no caso o inglês, é praticamente obrigatório e o espanhol é bastante apreciado por conta da relação com América Latina. Diante disso, não há fórmulas mágicas para quem quer crescer em TI. A solução é estudar e buscar mais especialização.

Dicas de valor

Veja alguns conselhos úteis para quem quer direcionar a carreira e obter uma boa colocação no mercado

ERP - Menos concorridas que o ambiente Windows, a área de gestão empresarial oferece salários bons. No entanto, essas vagas são escassas. Há poucos profissionais realmente habilitados. Uma certificação SAP pode ainda ser o diferencial. A desvantagem é que o investimento a ser feito é alto. O retorno pode vir a médio e longo prazo.

Segurança - Há uma demanda crescente por especialistas em segurança da informação. Há poucos profissionais realmente especializados em CISSP, por exemplo. Um conhecimento desse tipo no currículo pode reverter em contratação certa.

Windows - Com valor médio de R$ 80,00 por exame, as certificações em Windows são muito requisitadas pelo mercado. Existem dezenas de provas, cada uma focada em uma certificação, como, por exemplo MCSA, MCSE, MCTS, MCP e MCITP.

Gestão de serviços - Fique atento para oportunidades crescentes para certificações voltadas para gestão de serviços e suas melhores práticas, como COBIT, ITIL e MOF.

18/01/2010

Várias plataformas apresentam chances escondidas para profissionais que desejam investir na carreira e buscam bons salários

A certificação correta, na hora certa, pode definir a escolha do candidato. A pergunta que muitos profissionais costumam fazer, no entanto, é: em qual especialização investir? Outra dúvida que aflige com frequência muitos candidatos é em relação ao tipo de especialista o mercado busca.

Por conta do dinamismo que rege o segmento de TI, é quase impossível eleger "certificações clássicas", aquelas que valeriam em qualquer época da carreira. Ano após ano, a tecnologia evolui em suas diversas plataformas, alterando as demandas do mercado. Além disso, as necessidades tecnológicas variam ao sabor das políticas de marketing das empresas líderes e das decisões dos CIOs das corporações.

No entanto, devido à grande base instalada da plataforma Windows, há uma procura constante por profissionais especializados nessa área. "Quando falamos na base Microsoft, sem dúvidas, a certificação MCITP em Windows Server 2008 está em alta", avalia Fabiano Santana, co-autor de 25 e-books sobre produtos Microsoft. "Concorrer a uma vaga para especialista de Windows sem certificação é perda de tempo", avisa.

Santana, ao passar mais uma orientação, lembra que, apesar da certificação MCITP ter aposentado a MCSE, ainda existe considerável procura por profissionais certificados nesse conhecimento. Neste caso, a demanda está direcionada para a base Windows Server 2003.

"As certificações dependem da opção profissional do indivíduo", explica Zilta Marinho, diretora de educação da Módulo Education. De acordo com Zilta, Cobit, Itil, MCSO (Módulo Certified Security Officer), CISSP, e, agora, GRCP (GRC Governance, Risk end Compliance Professional) têm sido muito procuradas por gestores e técnicos. Ainda continuam forte as relacionadas à Cisco além da MCRM (Módulo Certified Risk Manager).

Independente da sigla, é preciso estar atento, no entanto, às oportunidades "escondidas". Há excelentes vagas, por exemplo, para especialistas em mainframe. Só no site da Catho, conforme verificado durante o fechamento desta segunda reportagem do especial em certificações, havia 72 oportunidades. Embora pareça coisa do passado, na prática, esse conhecimento pode se traduzir também em um excelente salário. Ninguém vive sem os legados e há uma demanda não suprida por bons profissionais deste segmento. Por isso avaliar o que os recrutadores estão buscando no mercado de trabalho pode ser um bom caminho para definir qual especialização cursar.

"As pessoas não devem procurar o que está na moda, mas sim o que é necessário e coerente com a opção profissional que fizeram ou desejam fazer", pontua Zilta. "É necessário traçar um caminho, mesmo que ele possa mudar com o tempo."

Os profissionais, sobretudo os que estão em início de carreira ou possuem pouco tempo na estrada, precisam entender que, para concorrer em áreas mais disputadas, é obrigatório apresentar algum diferencial. Além das certificações, MBA é um item que costuma impressionar os recrutadores. O segundo idioma, no caso o inglês, é praticamente obrigatório e o espanhol é bastante apreciado por conta da relação com América Latina. Diante disso, não há fórmulas mágicas para quem quer crescer em TI. A solução é estudar e buscar mais especialização.

Dicas de valor

Veja alguns conselhos úteis para quem quer direcionar a carreira e obter uma boa colocação no mercado

ERP - Menos concorridas que o ambiente Windows, a área de gestão empresarial oferece salários bons. No entanto, essas vagas são escassas. Há poucos profissionais realmente habilitados. Uma certificação SAP pode ainda ser o diferencial. A desvantagem é que o investimento a ser feito é alto. O retorno pode vir a médio e longo prazo.

Segurança - Há uma demanda crescente por especialistas em segurança da informação. Há poucos profissionais realmente especializados em CISSP, por exemplo. Um conhecimento desse tipo no currículo pode reverter em contratação certa.

Windows - Com valor médio de R$ 80,00 por exame, as certificações em Windows são muito requisitadas pelo mercado. Existem dezenas de provas, cada uma focada em uma certificação, como, por exemplo MCSA, MCSE, MCTS, MCP e MCITP.

Gestão de serviços - Fique atento para oportunidades crescentes para certificações voltadas para gestão de serviços e suas melhores práticas, como COBIT, ITIL e MOF.

Marcadores:

Certificações,

Cisco,

COBIT,

ITIL,

Luciano Ferrari,

MCITP,

MCRM,

MCSO,

MOF

Assinar:

Postagens (Atom)