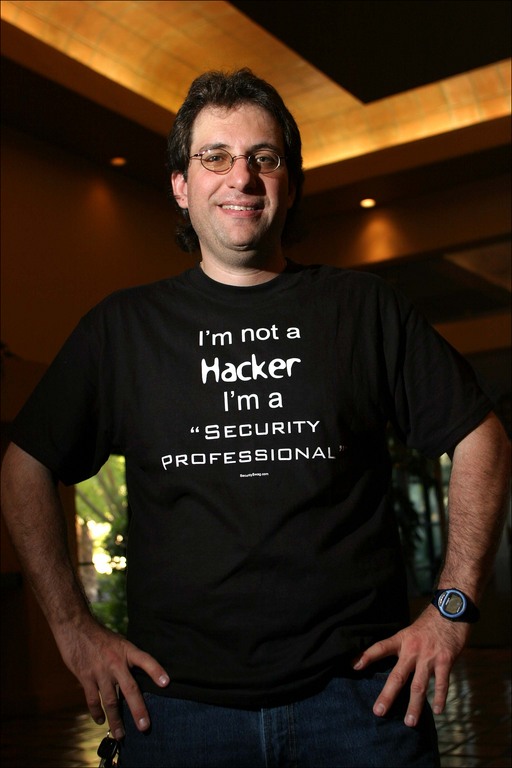

Entrevista: Kevin Mitnick, ex-hacker e consultor de segurança

domingo, 31 de janeiro de 2010 15:17

por Jocely Auricchio

Kevin Mitnick foi um dos primeiros hackers a ganhar projeção. Passou 5 anos preso, um deles na solitária, depois de invadir redes corporativas, hackear telefones e clonar celulares. Solto em 2000, ganha a vida com livros, palestras e consultorias. Para Mitnick, a principal brecha de segurança está nas pessoas: uma simples entrevista para descobrir hábitos de consumo pode esconder iscas que ajudam o hacker a formar um perfil da vítima. Informações como o nome do cachorro dão dicas sobre senhas. Após palestra na Campus Party, Mitnick falou ao Link.

Você é um ícone para uma geração de hackers.

Isso acontece porque o governo americano violou meus direitos civis. Não que eu não devesse ser processado, mas virei bode expiatório. A solitária, a demora no julgamento, esse circo foi armado para aumentar a verba para lidar com ameaças digitais.

Você inspirou filmes, não?

Escritores pesquisam casos reais para escrever roteiros de filmes de hackers. Mas nenhum representou o que acontece. Hackers, A Rede e Senha: Swordfish são péssimos.

Na sua opinião, o que aconteceu no caso Google x China?

É apenas uma suposição, mas o que o Google sofreu foi um ataque "dia zero". Uma vulnerabilidade do software (o Internet Explorer 6) foi explorada. Para alguns membros da imprensa, isso foi espionagem industrial. E uma certa agência federal acredita que os chineses estão por trás disso, para afetar empresas como Cisco, Google e outras para roubar tecnologia. Há muitos rumores sobre intenções sombrias da China, mas vai saber. Eu posso me conectar a uma rede e fazer parecer que estou na China. O que me surpreende é que essas empresas ainda usem IE 6, quando estamos no IE 8, isso é mau gerenciamento de atualizações.

Esse tipo de ataque é a nova face do terrorismo?

Não. Terrorismo é explosão de avião, homem-bomba. Acredito que organizações terroristas usam a web para pesquisa e comunicação. O objetivo de ataques terroristas é assustar as pessoas...

Mas o Google ficou assustado.

O Google só ficou irritado. São negócios. A espionagem industrial é séria, mas não tão séria como a morte de inocentes.

Como foi a transição de hacker para consultor de segurança?

Quando fui solto em 2000, eu não podia tocar em nada tecnológico. Não podia nem ligar para uma empresa aérea e reservar uma passagem sem violar minha condicional. Depois de 2 anos, pude escrever meu primeiro livro, mas para isso eu tive uma permissão especial para usar um PC desconectado. Só tive liberação de uso em 2003 e pude abrir minha firma de segurança. As coisas mudaram. Quando eu era hacker, ninguém contava com firmas externas de segurança.

Há diferenças entre crackers e hackers?

Para mim, hackers exploram a tecnologia, modificam um computador para ter um desempenho melhor ou exploram falhas e vencem obstáculos. Cracker só rompe códigos de proteção de programas.

Existe hacker bom ou ruim?

Hackear é como construir uma casa usando um martelo. A mesma ferramenta pode ser usada para atacar alguém.

Nenhum comentário:

Postar um comentário