sexta-feira, 27 de agosto de 2010

Que tal testar o visual antes se se arriscar na cadeira do cabeleireiro?

http://www.ukhairdressers.com/hair_move/

Fonte: Olhar Digital

Marcadores:

Cabeleireiro,

Luciano Ferrari,

Tecnologia

quinta-feira, 26 de agosto de 2010

Chamadas telefônicas via Gmail

por Osmar Lazarini

Portal Exame

Isso mesmo, tremam operadoras indigestas!Eu sei que sou repetitivo nesta bronca, trata-se de uma campanha pessoal.

O Google anunciou ontem seu recurso de VOIP no Gmail.

Com isso, a gigante das buscas atira pra matar no Skype, que o nome mais badalado para VOIP até agora.

Além da idéia ser ótima – e me admira o Google não ter feito isso antes- tem o fator concorrência agressiva em matéria de preços, ligações para números no Brasil custarão US$0,04 por minuto, algo parecido com 7 centavos de Real.Para Reino Unido, França, Alemanha, China, Japão e muitos outros países, a brincadeira sai US$0,02.

As operadoras vão alegar o quê? Que o Google vai quebrar praticando esse preço? Não nos faça rir, quem tem que causar gargalhadas somos nós, os palhaços amarrados aos seus planos.

http://www.youtube.com/watch?v=_-DzpAg0SdU

Hoje em dia em um grande volume de empresas, os funcionários passam o dia em frente ao computador, alinhar voz e email é só mais uma grande sacada. Ainda lembro que as empresas podem usar caixas postais do Gmail usando domínio próprio à custo baixíssimo, até de graça em pequenas e médias.

Mesmo Skype e outros serviços VOIP são subutilizados por aqui. As empresas de telefonia se seguram

com propaganda maciça, mas até quando ?

Eu vou experimentar e usar, se eu fosse você, faria o mesmo.

Contribuição de: Nestor Brito Guimarães

Portal Exame

Isso mesmo, tremam operadoras indigestas!Eu sei que sou repetitivo nesta bronca, trata-se de uma campanha pessoal.

O Google anunciou ontem seu recurso de VOIP no Gmail.

Com isso, a gigante das buscas atira pra matar no Skype, que o nome mais badalado para VOIP até agora.

Além da idéia ser ótima – e me admira o Google não ter feito isso antes- tem o fator concorrência agressiva em matéria de preços, ligações para números no Brasil custarão US$0,04 por minuto, algo parecido com 7 centavos de Real.Para Reino Unido, França, Alemanha, China, Japão e muitos outros países, a brincadeira sai US$0,02.

As operadoras vão alegar o quê? Que o Google vai quebrar praticando esse preço? Não nos faça rir, quem tem que causar gargalhadas somos nós, os palhaços amarrados aos seus planos.

http://www.youtube.com/watch?v=_-DzpAg0SdU

Hoje em dia em um grande volume de empresas, os funcionários passam o dia em frente ao computador, alinhar voz e email é só mais uma grande sacada. Ainda lembro que as empresas podem usar caixas postais do Gmail usando domínio próprio à custo baixíssimo, até de graça em pequenas e médias.

Mesmo Skype e outros serviços VOIP são subutilizados por aqui. As empresas de telefonia se seguram

com propaganda maciça, mas até quando ?

Eu vou experimentar e usar, se eu fosse você, faria o mesmo.

Contribuição de: Nestor Brito Guimarães

Marcadores:

Gmail,

Luciano Ferrari,

telefonia,

VoIP

quarta-feira, 18 de agosto de 2010

O futuro da TV digital

15 de Agosto de 2010

15:45h

Algumas novidades foram apresentadas em uma feira esta semana. A gente mostra pra você!

Fonte: Olhar Digital

15:45h

Algumas novidades foram apresentadas em uma feira esta semana. A gente mostra pra você!

Fonte: Olhar Digital

terça-feira, 17 de agosto de 2010

Terceirização de TI está com os dias contados, prevê analista

Para vice-presidente da A.T. Kearney, os fornecedores tradicionais terão problemas para sobreviver ao novo cenário de outsourcing.

Por CIO/EUA

17 de agosto de 2010 - 07h05

Na perspectiva de Arjun Sethi, vice-presidente da consultoria A.T. Kerney, em cinco anos, o outsourcing (terceirização) dos produtos e serviços de TI, pelo menos da forma que conhecemos hoje, vai desaparecer. “Novos players, que ainda não entraram no mercado, irão dar as cartas nesse segmento”, avisa Sethi.

O consultor faz essa afirmação com base nas previsões de uma reconfiguração em massa do setor de terceirização. A mudança será provocada, em grande parte, pela disseminação da cloud computing (computação em nuvem).

Em um futuro não muito distante, o especialista vê que o mercado de outsourcing será dominado por empresas como Amazon e Google, além de nomes ainda desconhecidos. Enquanto isso, os fornecedores tradicionais de serviços terceirizados, como HP, Dell e Xerox, terão grandes dificuldades para sobreviver ao novo mercado.

Durante entrevista exclusiva à CIO/EUA, Sethi fez uma análise do que será o setor de outsourcing de TI em um futuro não muito distante.

CIO:: Não seria um exagero falar na morte do outsourcing de TI?

Arjun Sethi:: Acredito que não. Estamos acostumados a conceber a terceirização tradicional de TI com acordos firmados em longo prazo e que incluem o desenvolvimento e a manutenção de códigos customizados. Isso funciona, até hoje, a cargo de uma legião de programadores e exige a integração local. Nesse sentido, acho que estamos rumando em outra direção. Acredito em um novo modelo, no qual os fornecedores de outsourcing vão oferecer soluções padronizadas e baseadas na demanda. Para tal, é provável que combinem vários modelos de terceirização dos processos de negócio (BPOs) com a tecnologia da computação na nuvem.

Com base nesse modelo, os clientes poderão contratar outsourcing de todos os processos comerciais e pagar apenas pelo contingente de serviços usados.

CIO:: Mas os fornecedores de serviços terceirizados já não estão se preparando para cloud computing?

Sethi:: Nos últimos dois anos, vimos uma série de empresas investindo na aquisição de toda a indumentária necessária para sobreviver aessa mudança e para criar um novo modelo de negócios para a indústria de outsourcing. Estou falando de hardware e de conectividade que possibilitam executar serviços de rede e de armazenamento. Também entram nessa relação softwares que possam ser posicionados em plataformas partilhadas no ambiente da nuvem.

Isso demanda, no entanto, fôlego financeiro para implementar um modelo de cobrança baseado na demanda real. Esse é, na minha visão, o passo preeliminar rumo ao que chamo de revolução no mercado de BPO e terceirização da TI, em geral.

CIO:: E por que as provedoras tradicionais estariam em perigo?

Sethi:: Essas organizações não estão entendendo a mensagem. Elas, de fato, realizaram alguns investimentos. Mas ainda lhes resta muito a fazer se quiserem ter retorno sobre os milhões de dólares que injetaram nas recentes aquisições.

CIO:: O que deve acontecer com os fornecedores de serviços indianos?

Sethi:: Não há muita esperança para eles. E essa conclusão está baseada no comportamento reticente de grandes players ,como a Infosys, a TCS e a Wipro. Essas empresas dispõem de um caixa enorme e, mesmo assim, ainda não realizaram investimentos ousados. A questão que se coloca é: será que elas serão ágeis o suficiente para acompanhar o despertar dos clientes e poderão erradicar as preocupações referentes ao modelo de negócios e à proteção dos dados?

CIO:: Boa parte dos clientes de outsourcing ainda fica relutante quando o assunto é computação na nuvem. Como isso deve mudar nos próximos.

Sethi:: Estamos no olho do furacão. Nossa recentes pesquisas com clientes demonstram que há um grande interesse nessa área. As previsões são de que, nos próximos anos, exista uma expansão acelerada do setor, que deve ultrapassar um faturamento de 50 bilhões de dólares.

CIO:: E qual o modelo de negócios que os clientes corporativos adotarão na nuvem? A ideia é que as empresas trabalhem com múltiplos fornecedores?

Sethi:: Ainda não há um modelo de negócios ideal e sustentável. Acredito que, de acordo com a dinâmica atual no cenário de fornecedores e com as aquisições acontecendo em ritmo acelerado, isso descreve a maneira como os negócios devem se desenvolver e de que maneira serão adotados pelos clientes.

CIO:: Recentemente, o senhor mencionou a Microsoft e a SAP como potencial líderes nesse novo universo de outsourcing. Mas esses nomes não têm tradição nesse segmento...

Sethi:: Pense na oferta dessas empresa na nuvem. Elas já se armaram bem para essa mudança de ambiente. Claro que essa migração vai exigir uma alteração significativa no DNA dessas organizações. A Microsoft, por exemplo, terá de esquecer o negócio que lhe rendeu o sustento até então, ou seja, a venda de licenças de sistemas operacionais, e terá de operar com as plataformas de maneira remota.

O sucesso delas também está atrelado à velocidade em que responderão à demanda por serviços de infraestrutura que, até então, ainda não fazem parte do portfólios dessas empresas. Se essas duas empresas descobrirem a receita de um modelo de negócios efetivo, podem sair vencedoras.

Por CIO/EUA

17 de agosto de 2010 - 07h05

Na perspectiva de Arjun Sethi, vice-presidente da consultoria A.T. Kerney, em cinco anos, o outsourcing (terceirização) dos produtos e serviços de TI, pelo menos da forma que conhecemos hoje, vai desaparecer. “Novos players, que ainda não entraram no mercado, irão dar as cartas nesse segmento”, avisa Sethi.

O consultor faz essa afirmação com base nas previsões de uma reconfiguração em massa do setor de terceirização. A mudança será provocada, em grande parte, pela disseminação da cloud computing (computação em nuvem).

Em um futuro não muito distante, o especialista vê que o mercado de outsourcing será dominado por empresas como Amazon e Google, além de nomes ainda desconhecidos. Enquanto isso, os fornecedores tradicionais de serviços terceirizados, como HP, Dell e Xerox, terão grandes dificuldades para sobreviver ao novo mercado.

Durante entrevista exclusiva à CIO/EUA, Sethi fez uma análise do que será o setor de outsourcing de TI em um futuro não muito distante.

CIO:: Não seria um exagero falar na morte do outsourcing de TI?

Arjun Sethi:: Acredito que não. Estamos acostumados a conceber a terceirização tradicional de TI com acordos firmados em longo prazo e que incluem o desenvolvimento e a manutenção de códigos customizados. Isso funciona, até hoje, a cargo de uma legião de programadores e exige a integração local. Nesse sentido, acho que estamos rumando em outra direção. Acredito em um novo modelo, no qual os fornecedores de outsourcing vão oferecer soluções padronizadas e baseadas na demanda. Para tal, é provável que combinem vários modelos de terceirização dos processos de negócio (BPOs) com a tecnologia da computação na nuvem.

Com base nesse modelo, os clientes poderão contratar outsourcing de todos os processos comerciais e pagar apenas pelo contingente de serviços usados.

CIO:: Mas os fornecedores de serviços terceirizados já não estão se preparando para cloud computing?

Sethi:: Nos últimos dois anos, vimos uma série de empresas investindo na aquisição de toda a indumentária necessária para sobreviver aessa mudança e para criar um novo modelo de negócios para a indústria de outsourcing. Estou falando de hardware e de conectividade que possibilitam executar serviços de rede e de armazenamento. Também entram nessa relação softwares que possam ser posicionados em plataformas partilhadas no ambiente da nuvem.

Isso demanda, no entanto, fôlego financeiro para implementar um modelo de cobrança baseado na demanda real. Esse é, na minha visão, o passo preeliminar rumo ao que chamo de revolução no mercado de BPO e terceirização da TI, em geral.

CIO:: E por que as provedoras tradicionais estariam em perigo?

Sethi:: Essas organizações não estão entendendo a mensagem. Elas, de fato, realizaram alguns investimentos. Mas ainda lhes resta muito a fazer se quiserem ter retorno sobre os milhões de dólares que injetaram nas recentes aquisições.

CIO:: O que deve acontecer com os fornecedores de serviços indianos?

Sethi:: Não há muita esperança para eles. E essa conclusão está baseada no comportamento reticente de grandes players ,como a Infosys, a TCS e a Wipro. Essas empresas dispõem de um caixa enorme e, mesmo assim, ainda não realizaram investimentos ousados. A questão que se coloca é: será que elas serão ágeis o suficiente para acompanhar o despertar dos clientes e poderão erradicar as preocupações referentes ao modelo de negócios e à proteção dos dados?

CIO:: Boa parte dos clientes de outsourcing ainda fica relutante quando o assunto é computação na nuvem. Como isso deve mudar nos próximos.

Sethi:: Estamos no olho do furacão. Nossa recentes pesquisas com clientes demonstram que há um grande interesse nessa área. As previsões são de que, nos próximos anos, exista uma expansão acelerada do setor, que deve ultrapassar um faturamento de 50 bilhões de dólares.

CIO:: E qual o modelo de negócios que os clientes corporativos adotarão na nuvem? A ideia é que as empresas trabalhem com múltiplos fornecedores?

Sethi:: Ainda não há um modelo de negócios ideal e sustentável. Acredito que, de acordo com a dinâmica atual no cenário de fornecedores e com as aquisições acontecendo em ritmo acelerado, isso descreve a maneira como os negócios devem se desenvolver e de que maneira serão adotados pelos clientes.

CIO:: Recentemente, o senhor mencionou a Microsoft e a SAP como potencial líderes nesse novo universo de outsourcing. Mas esses nomes não têm tradição nesse segmento...

Sethi:: Pense na oferta dessas empresa na nuvem. Elas já se armaram bem para essa mudança de ambiente. Claro que essa migração vai exigir uma alteração significativa no DNA dessas organizações. A Microsoft, por exemplo, terá de esquecer o negócio que lhe rendeu o sustento até então, ou seja, a venda de licenças de sistemas operacionais, e terá de operar com as plataformas de maneira remota.

O sucesso delas também está atrelado à velocidade em que responderão à demanda por serviços de infraestrutura que, até então, ainda não fazem parte do portfólios dessas empresas. Se essas duas empresas descobrirem a receita de um modelo de negócios efetivo, podem sair vencedoras.

Marcadores:

CIO,

Luciano Ferrari,

Outsourcing,

Terceirização

quarta-feira, 11 de agosto de 2010

Jailbreak: entenda o que é, as vantagens e desvantagens do processo

Muito comum entre os usuários dos gadgets da Apple, atividade se tornou legal nos Estados Unidos e, agora, um aplicativo deixa o passo-a-passo ainda menos complicado

Segunda-feira, 09 de agosto de 2010 às 09h07

Na semana passada, um recurso muito utilizado pelos usuários do iPhone, mas tido como ilegal pela Apple, foi oficialmente autorizado pelo governo americano. Como vocês devem saber, a Apple gosta de se manter em um sistema fechado e, diga-se de passagem, bem controlado por ela. Oficialmente, para que um aplicativo rode em seus iPhones, iPods Touch e iPads, é necessário que eles sejam aprovados previamente pela própria empresa. Só que existe um sistema chamado jailbreak, que desbloqueia os aparelhos para que eles rodem aplicativos não-autorizados pela Apple, e executem funções que estão bloqueadas de fábrica pela empresa de Steve Jobs. E assim, o mundo dos aplicativos - que já era imenso - se torna ainda maior. O processo já era comum entre usuários, e relativamente fácil de ser executado. Mas agora, foi lançado um novo sistema que tornou o jailbreak algo tão simples quanto o ato de ligar o telefone. E a gente não está brincando, quer ver?

Segunda-feira, 09 de agosto de 2010 às 09h07

Na semana passada, um recurso muito utilizado pelos usuários do iPhone, mas tido como ilegal pela Apple, foi oficialmente autorizado pelo governo americano. Como vocês devem saber, a Apple gosta de se manter em um sistema fechado e, diga-se de passagem, bem controlado por ela. Oficialmente, para que um aplicativo rode em seus iPhones, iPods Touch e iPads, é necessário que eles sejam aprovados previamente pela própria empresa. Só que existe um sistema chamado jailbreak, que desbloqueia os aparelhos para que eles rodem aplicativos não-autorizados pela Apple, e executem funções que estão bloqueadas de fábrica pela empresa de Steve Jobs. E assim, o mundo dos aplicativos - que já era imenso - se torna ainda maior. O processo já era comum entre usuários, e relativamente fácil de ser executado. Mas agora, foi lançado um novo sistema que tornou o jailbreak algo tão simples quanto o ato de ligar o telefone. E a gente não está brincando, quer ver?

terça-feira, 10 de agosto de 2010

Neutralidade Internet

Imagine se toda vez que você fosse assistir a um vídeo no YouTube sua conexão ficasse mais lenta e, sem mais motivos, ao tentar acessar um site seu navegador fosse redirecionado de maneira automática para um site de um serviço concorrente. E se você simplesmente não conseguisse jogar qualquer game online?

Questões como essa, entre outras, se relacionam à discussão sobre a neutralidade da rede. O conceito principal dessa ideia é que a internet é um meio democrático e todas as informações que trafegam por ela são tratadas da mesma forma, sempre na mesma velocidade, disponíveis para todo e qualquer internauta. Todo site deve e pode ser acessado do mesmo modo, assim como todo serviço online ou aplicativo conectado. A neutralidade da rede significa, basicamente, que todo e qualquer conteúdo na internet deve estar igualmente acessível a qualquer pessoa sem interferências no tráfego online.

Mas grandes operadoras de cabo e telecomunicações entendem que devem poder atrasar ou acelerar o tráfego de dados em suas redes dependendo de seu conteúdo, além de criar tarifas que contemplem velocidades de acesso diferentes.

Exemplos da luta entre consumidores e empresas que vão contra a neutralidade na rede não faltam. Nos Estados Unidos, por exemplo, a operadora Comcast resolveu, em 2008, bloquear o acesso a serviços de troca de arquivos online como o BitTorrent. A Comissão Federal de Comunicações (FCC na sigla em inglês, uma espécie de Anatel dos EUA) disse que a Comcast não poderia fazer isso, e a briga foi parar na Justiça - que aceitou o pedido da Comcast para poder processar a FCC, e a questão ainda está em andamento.

Operadoras como a Comcast, que oferecem serviços múltiplos ao consumidor, como internet rápida, TV a cabo, filmes sob demanda e telefonia convencional, podem ser as maiores interessadas na questão da não-neutralidade da rede. Desse modo, podem, na teoria, oferecer melhores serviços aos seus clientes dentro do pacote que já vendem a eles, impedindo o acesso a outros conteúdos de "concorrentes". Estúdios de cinema e gravadoras também são potenciais interessados nisso, já que um provedor pode barrar ou limitar o tráfego em sua rede para a troca de arquivos em redes ponto-a-ponto, como Bit Torrent. Desse modo, evitam ou coíbem a pirataria.

Só que barrar um serviço por suposta "ilegalidade" - como a troca de arquivos - pode também impedir que recursos legais usados por outras empresas sejam barrados. O professor T. Baron Cartney, que ensina direito na Universidade de Boston, disse ao jornal da universidade que "muita gente usa a rede para baixar arquivos ilegais. Mas a emissora NBC usa a mesma tecnologia para transmitir filmes. A agência AP, quando a Comcast disse que não interferia na rede, fez um teste e usou uma bíblia para download. É difícil argumentar quando os direitos autorais ainda são válidos".

A controvérsia da neutralidade da rede também esbarra na questão da opção do consumidor: muitas vezes, ele pode estar restrito a um único serviço de internet/voz/dados por simples falta de concorrência. Como no Brasil, a telefonia nos Estados Unidos se expandiu após a quebra de monopólio, que pode continuar a existir em determinadas localidades. Em um fato isolado, mas que serve bem para mostrar a situação, lembre que o iPhone é vendido nos Estados Unidos apenas por uma operadora (AT&T), mas no Brasil por todas (Oi, Claro, Tim, Vivo). E se a AT&T quisesse limitar a velocidade de download para todos os usuários de iPhone?

Empresas como o Google são extremamente engajadas na defesa da neutralidade da rede. "Para a gente, o tema não é sobre rigidez regulatória, mas sobre proteger consumidores e manter a internet aberta para inovação", defende a empresa em seu blog de políticas públicas, onde propõe novas ideias para a FCC no caso da Comcast.

Entre os ideais defendidos pelo Google estão a criação de princípios para banimento da prioridade de tráfego na internet referentes a quem transmite ou cria um conteúdo ou aplicação, maior transparência sobre as ofertas das empresas de telecomunicações aos consumidores e, ao mesmo tempo, manter um gerenciamento de rede que contemple algumas exceções para evitar questões de segurança, como malware e spam.

O debate sobre a neutralidade da rede ocorre em maior espectro, hoje, nos Estados Unidos e na Europa, com entidades como a EFF (Electronic Frontier Foundation) e sites específicos (savetheinternet.com e freepress.net) defendendo a causa. Se tudo der certo, quem ganha mesmo é o consumidor e internauta.

É uma longa discussão, que ainda mal chegou ao Brasil. "Um dos grandes problemas em regular esta área é que a tecnologia muda tão rápido que o que faz sentido hoje é insano amanhã", conclui o professor da Universidade de Boston.

Fonte: Terra

Questões como essa, entre outras, se relacionam à discussão sobre a neutralidade da rede. O conceito principal dessa ideia é que a internet é um meio democrático e todas as informações que trafegam por ela são tratadas da mesma forma, sempre na mesma velocidade, disponíveis para todo e qualquer internauta. Todo site deve e pode ser acessado do mesmo modo, assim como todo serviço online ou aplicativo conectado. A neutralidade da rede significa, basicamente, que todo e qualquer conteúdo na internet deve estar igualmente acessível a qualquer pessoa sem interferências no tráfego online.

Mas grandes operadoras de cabo e telecomunicações entendem que devem poder atrasar ou acelerar o tráfego de dados em suas redes dependendo de seu conteúdo, além de criar tarifas que contemplem velocidades de acesso diferentes.

Exemplos da luta entre consumidores e empresas que vão contra a neutralidade na rede não faltam. Nos Estados Unidos, por exemplo, a operadora Comcast resolveu, em 2008, bloquear o acesso a serviços de troca de arquivos online como o BitTorrent. A Comissão Federal de Comunicações (FCC na sigla em inglês, uma espécie de Anatel dos EUA) disse que a Comcast não poderia fazer isso, e a briga foi parar na Justiça - que aceitou o pedido da Comcast para poder processar a FCC, e a questão ainda está em andamento.

Operadoras como a Comcast, que oferecem serviços múltiplos ao consumidor, como internet rápida, TV a cabo, filmes sob demanda e telefonia convencional, podem ser as maiores interessadas na questão da não-neutralidade da rede. Desse modo, podem, na teoria, oferecer melhores serviços aos seus clientes dentro do pacote que já vendem a eles, impedindo o acesso a outros conteúdos de "concorrentes". Estúdios de cinema e gravadoras também são potenciais interessados nisso, já que um provedor pode barrar ou limitar o tráfego em sua rede para a troca de arquivos em redes ponto-a-ponto, como Bit Torrent. Desse modo, evitam ou coíbem a pirataria.

Só que barrar um serviço por suposta "ilegalidade" - como a troca de arquivos - pode também impedir que recursos legais usados por outras empresas sejam barrados. O professor T. Baron Cartney, que ensina direito na Universidade de Boston, disse ao jornal da universidade que "muita gente usa a rede para baixar arquivos ilegais. Mas a emissora NBC usa a mesma tecnologia para transmitir filmes. A agência AP, quando a Comcast disse que não interferia na rede, fez um teste e usou uma bíblia para download. É difícil argumentar quando os direitos autorais ainda são válidos".

A controvérsia da neutralidade da rede também esbarra na questão da opção do consumidor: muitas vezes, ele pode estar restrito a um único serviço de internet/voz/dados por simples falta de concorrência. Como no Brasil, a telefonia nos Estados Unidos se expandiu após a quebra de monopólio, que pode continuar a existir em determinadas localidades. Em um fato isolado, mas que serve bem para mostrar a situação, lembre que o iPhone é vendido nos Estados Unidos apenas por uma operadora (AT&T), mas no Brasil por todas (Oi, Claro, Tim, Vivo). E se a AT&T quisesse limitar a velocidade de download para todos os usuários de iPhone?

Empresas como o Google são extremamente engajadas na defesa da neutralidade da rede. "Para a gente, o tema não é sobre rigidez regulatória, mas sobre proteger consumidores e manter a internet aberta para inovação", defende a empresa em seu blog de políticas públicas, onde propõe novas ideias para a FCC no caso da Comcast.

Entre os ideais defendidos pelo Google estão a criação de princípios para banimento da prioridade de tráfego na internet referentes a quem transmite ou cria um conteúdo ou aplicação, maior transparência sobre as ofertas das empresas de telecomunicações aos consumidores e, ao mesmo tempo, manter um gerenciamento de rede que contemple algumas exceções para evitar questões de segurança, como malware e spam.

O debate sobre a neutralidade da rede ocorre em maior espectro, hoje, nos Estados Unidos e na Europa, com entidades como a EFF (Electronic Frontier Foundation) e sites específicos (savetheinternet.com e freepress.net) defendendo a causa. Se tudo der certo, quem ganha mesmo é o consumidor e internauta.

É uma longa discussão, que ainda mal chegou ao Brasil. "Um dos grandes problemas em regular esta área é que a tecnologia muda tão rápido que o que faz sentido hoje é insano amanhã", conclui o professor da Universidade de Boston.

Fonte: Terra

Marcadores:

Internet,

Luciano Ferrari,

neutralidade internet

sexta-feira, 6 de agosto de 2010

Japoneses criam óculos com GPS

Por PC World/EUA

Publicada em 06 de agosto de 2010 às 09h25

LEDs coloridos ao redor das lentes apontam o caminho; rota tem de ser carregada antes no PC.

Os sistemas de navegação pessoal estão a ponto de se tornar ainda mais pessoais. Engenheiros japoneses criaram um protótipo que leva a tecnologia de navegação GPS a um par de óculos de aparência praticamente comum.

As especificações do protótipo, que foi revelado na exposição Wireless Japan 2010, no mês passado, oferecem uma visão de como os sistemas futuros de navegação GPS poderão funcionar.

Os óculos, conhecidos como “Wearable Personal Navigation System”, trazem uma bateria, um microcomputador, um sensor direcional magnético e um punhado de luzes LED.

Para fazer os óculos funcionarem e orientarem a direção, você precisaria fornecer seu destino usando um computador. Uma vez que a rota tiver sido calculada,ela será enviada para os óculos.

Os óculos têm LEDs integrados, posicionados de forma circular ao redor da armação. Os LEDs, que são visíveis dentro do campo de visão periférica do usuário, mudarão de cor e posição para mostrar a direção na qual o usuário deveria caminhar.

Os engenheiros responsáveis pelos óculos no Laboratório Nakajima da Universidade de Eletrocomunicações explicaram que os sistemas de navegação disponíveis hoje têm alguns problemas que este protótipo procura resolver.

Os aparelhos GPS atuais – como smartphones – exigem que você olhe para o display enquanto anda, em vez de prestar atenção no caminho. Com os óculos, você seria capaz de olhar para a frente sem perder as informações de direção.

Com um pouco mais de desenvolvimento e um design melhorado (quem sabe em óculos de sol?), este produto sem dúvida teria seu lugar na coleção de qualquer geek.

(Chris Brandrick)

Publicada em 06 de agosto de 2010 às 09h25

LEDs coloridos ao redor das lentes apontam o caminho; rota tem de ser carregada antes no PC.

Os sistemas de navegação pessoal estão a ponto de se tornar ainda mais pessoais. Engenheiros japoneses criaram um protótipo que leva a tecnologia de navegação GPS a um par de óculos de aparência praticamente comum.

As especificações do protótipo, que foi revelado na exposição Wireless Japan 2010, no mês passado, oferecem uma visão de como os sistemas futuros de navegação GPS poderão funcionar.

Os óculos, conhecidos como “Wearable Personal Navigation System”, trazem uma bateria, um microcomputador, um sensor direcional magnético e um punhado de luzes LED.

Para fazer os óculos funcionarem e orientarem a direção, você precisaria fornecer seu destino usando um computador. Uma vez que a rota tiver sido calculada,ela será enviada para os óculos.

Os óculos têm LEDs integrados, posicionados de forma circular ao redor da armação. Os LEDs, que são visíveis dentro do campo de visão periférica do usuário, mudarão de cor e posição para mostrar a direção na qual o usuário deveria caminhar.

Os engenheiros responsáveis pelos óculos no Laboratório Nakajima da Universidade de Eletrocomunicações explicaram que os sistemas de navegação disponíveis hoje têm alguns problemas que este protótipo procura resolver.

Os aparelhos GPS atuais – como smartphones – exigem que você olhe para o display enquanto anda, em vez de prestar atenção no caminho. Com os óculos, você seria capaz de olhar para a frente sem perder as informações de direção.

Com um pouco mais de desenvolvimento e um design melhorado (quem sabe em óculos de sol?), este produto sem dúvida teria seu lugar na coleção de qualquer geek.

(Chris Brandrick)

Marcadores:

3D sem óculos,

GPS,

japoneses,

Luciano Ferrari

quarta-feira, 4 de agosto de 2010

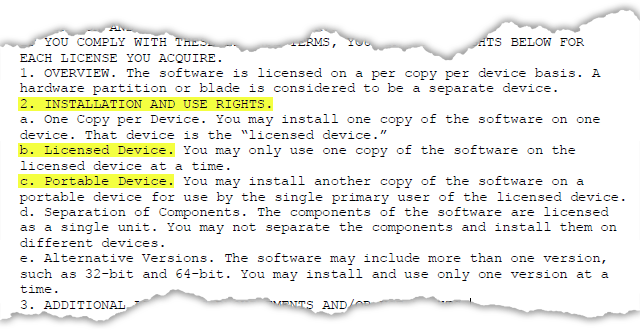

Sabia que é permitido utilizar a mesma licença do MS Office no PC e no portátil?

A Microsoft lembrou hoje, através de seu perfil australiano no Twitter, que as versões Home e Student do Microsoft Office podem ser instaladas em até três máquinas. A licença das outras versões permitem a instalação uma no desktop e uma no portátil.

Observe a licença (em inglês) onde há a permissão:

c. Portable device. Você pode instalar uma outra cópia do software em um dispositivo portátil para uso pessoal de sua licença.

Seria uma tremenda injustiça fazer o usuário adquirir outra licença para utilizar em seu notebook. Talvez, pelo fato do crescimento de pessoas que possuem tanto um desktop quanto um portátil, a Microsoft tenha disponibilizado esse tipo de licença. Uma outra razão para isso é que, quanto mais máquinas possuírem o MS Office, significa menos outras suites nas mesmas (OpenOffice, por exemplo).

A Microsoft bem que poderia utilizar o mesmo tipo de licença para as versões do Windows. Com certeza, reduziria muito o índice de pirataria.

Fonte: Neowin

Observe a licença (em inglês) onde há a permissão:

c. Portable device. Você pode instalar uma outra cópia do software em um dispositivo portátil para uso pessoal de sua licença.

Seria uma tremenda injustiça fazer o usuário adquirir outra licença para utilizar em seu notebook. Talvez, pelo fato do crescimento de pessoas que possuem tanto um desktop quanto um portátil, a Microsoft tenha disponibilizado esse tipo de licença. Uma outra razão para isso é que, quanto mais máquinas possuírem o MS Office, significa menos outras suites nas mesmas (OpenOffice, por exemplo).

A Microsoft bem que poderia utilizar o mesmo tipo de licença para as versões do Windows. Com certeza, reduziria muito o índice de pirataria.

Fonte: Neowin

Marcadores:

Licença MS Office,

Luciano Ferrari,

Office,

PC,

Portátil

terça-feira, 3 de agosto de 2010

AT&T e Verizon planejam nova forma de pagar conta nos EUA

02/08/2010 às 14h33 por Thássius Veloso

Duas das maiores operadoras de telefonia dos Estados Unidos planejam se aventurar, em breve, em mais um negócio aparentemente promissor: a AT&T – operadora exclusiva do iPhone nos EUA – e a Verizon Wireless querem concorrer simplesmente com a Visa e a Mastercard.

As duas empresas perceberam que há um grande mercado de pagamentos a ser explorado. Para tanto, o telefone celular seria usado como forma de efetuar operações de crédito e débito, em vez dos já tradicionais cartões feitos de plástico. Claro que as operadoras poderiam cobrar do cliente ou do lojista pelo serviço adicional.

Vários bancos e empresas de finanças dos EUA – como o Citigroup e a American Express – já testam formas de fazer pagamento sem depender dos cartões. No entanto, a Bloomberg aponta que a AT&T e a Verizon Wireless teriam uma vantagem competitiva sobre Visa e Mastercard porque já têm acesso a dados de clientes, inclusive de contas bancárias.

Um leitor que identifique o celular e autorize o pagamento em uma loja custa cerca de US$ 200 (aproximadamente R$ 350). Já o microchip de segurança a ser instalado nos aparelhos de telefonia custariam algo entre US$ 10 e US$ 15, aumentando os custos de produção de um celular.

A ideia lembra o Oi Paggo, serviço de pagamento móvel mantido pela Oi (mas que nunca decolou).

Com informações: Bloomberg.

Duas das maiores operadoras de telefonia dos Estados Unidos planejam se aventurar, em breve, em mais um negócio aparentemente promissor: a AT&T – operadora exclusiva do iPhone nos EUA – e a Verizon Wireless querem concorrer simplesmente com a Visa e a Mastercard.

As duas empresas perceberam que há um grande mercado de pagamentos a ser explorado. Para tanto, o telefone celular seria usado como forma de efetuar operações de crédito e débito, em vez dos já tradicionais cartões feitos de plástico. Claro que as operadoras poderiam cobrar do cliente ou do lojista pelo serviço adicional.

Vários bancos e empresas de finanças dos EUA – como o Citigroup e a American Express – já testam formas de fazer pagamento sem depender dos cartões. No entanto, a Bloomberg aponta que a AT&T e a Verizon Wireless teriam uma vantagem competitiva sobre Visa e Mastercard porque já têm acesso a dados de clientes, inclusive de contas bancárias.

Um leitor que identifique o celular e autorize o pagamento em uma loja custa cerca de US$ 200 (aproximadamente R$ 350). Já o microchip de segurança a ser instalado nos aparelhos de telefonia custariam algo entre US$ 10 e US$ 15, aumentando os custos de produção de um celular.

A ideia lembra o Oi Paggo, serviço de pagamento móvel mantido pela Oi (mas que nunca decolou).

Com informações: Bloomberg.

Marcadores:

ATT,

EUA,

Luciano Ferrari,

Pagamento Contas,

Telecom,

Verizon

segunda-feira, 2 de agosto de 2010

Grampos de dados em provedores de Internet podem ser alvo de hackers

Por Network World/EUA

Publicada em 30 de julho de 2010 às 15h24

Diretor da IBM revela que roteadores da Cisco usados para grampos autorizados pela Justiça podem facilitar ação de bisbilhoteiros infiltrados.

O mecanismo embutido que permite a muitos provedores de Internet grampear as comunicações para colaborar com investigações policiais está sujeito a abusos de pessoas infiltradas que trabalham para esses mesmos provedores.

Isso poderia resultar na invasão das comunicações por pessoas e organizações que não têm a aprovação judicial necessária, alertou Tom Cross, diretor de pesquisas da divisão X-Force Research da IBM, durante a conferência de segurança Black Hat 2010.

Os roteadores da Cisco que exploram as redes internas do provedor têm uma fraqueza: eles não criam armadilhas quando passwords inválidas são experimentadas de forma contínua, como seria o caso se alguém tentasse encontrar uma senha usando força bruta. Isso deixa a máquina aberta a ataques e não fornece qualquer aviso aos administradores de rede.

Além disso, os logs que seriam gravados pelo roteador quando este recebesse tráfego de uma armadilha podem ser desligados. Dessa forma, não haveria rastro para auditar, pois não seriam feitos registros do grampo efetuado, disse o diretor da IBM.

Sem rastros

“Para mim, isso é bizarro”, argumentou Cross, porque assim fica impossível demonstrar que alguém grampeou as comunicações ilegalmente. Ele disse entender que as autoridades queiram o recurso porque ela previne que pessoas internas ao provedor verifiquem os logs para identificar o que a polícia estaria grampeando para, a seguir, avisar as pessoas e empresas sob investigação. Mas ele insiste: “Não há como ver se uma pessoa está mentindo se ela disser que não grampeou uma linha”.

Outra fraqueza é que o roteador pode enviar os dados grampeados para qualquer lugar, não apenas para o aparelho mediador da rede do provedor que supostamente seria utilizado para receber os dados grampeados, disse.

Ter acesso aos roteadores-chave é difícil a quem está de fora das redes do provedor de serviço, mas as pessoas com acesso à rede do provedor poderiam fazê-lo relativamente fácil, disse. “É meio caminho andado para os hackers”, disse Cross. “é um caminho mais fácil e barato de se eusar e o mais provável de ocorrer”, disse.

O problema é mais complexo, completou o executivo, porque muitos dos aparelhos usados em esquemas de grampo não são abertos para avaliação pública. Cross disse que ganhou conhecimento sobre a implementação da Cisco porque a empresa o apresentou para avaliação pública quando o submeteu como um padrão ao IETF, a força-tarefa de engenharia da Internet. Outros aparelhos não têm de atingir padrões e o modo como funcionam é mantido em segredo, disse.

(Tim Greene)

Publicada em 30 de julho de 2010 às 15h24

Diretor da IBM revela que roteadores da Cisco usados para grampos autorizados pela Justiça podem facilitar ação de bisbilhoteiros infiltrados.

O mecanismo embutido que permite a muitos provedores de Internet grampear as comunicações para colaborar com investigações policiais está sujeito a abusos de pessoas infiltradas que trabalham para esses mesmos provedores.

Isso poderia resultar na invasão das comunicações por pessoas e organizações que não têm a aprovação judicial necessária, alertou Tom Cross, diretor de pesquisas da divisão X-Force Research da IBM, durante a conferência de segurança Black Hat 2010.

Os roteadores da Cisco que exploram as redes internas do provedor têm uma fraqueza: eles não criam armadilhas quando passwords inválidas são experimentadas de forma contínua, como seria o caso se alguém tentasse encontrar uma senha usando força bruta. Isso deixa a máquina aberta a ataques e não fornece qualquer aviso aos administradores de rede.

Além disso, os logs que seriam gravados pelo roteador quando este recebesse tráfego de uma armadilha podem ser desligados. Dessa forma, não haveria rastro para auditar, pois não seriam feitos registros do grampo efetuado, disse o diretor da IBM.

Sem rastros

“Para mim, isso é bizarro”, argumentou Cross, porque assim fica impossível demonstrar que alguém grampeou as comunicações ilegalmente. Ele disse entender que as autoridades queiram o recurso porque ela previne que pessoas internas ao provedor verifiquem os logs para identificar o que a polícia estaria grampeando para, a seguir, avisar as pessoas e empresas sob investigação. Mas ele insiste: “Não há como ver se uma pessoa está mentindo se ela disser que não grampeou uma linha”.

Outra fraqueza é que o roteador pode enviar os dados grampeados para qualquer lugar, não apenas para o aparelho mediador da rede do provedor que supostamente seria utilizado para receber os dados grampeados, disse.

Ter acesso aos roteadores-chave é difícil a quem está de fora das redes do provedor de serviço, mas as pessoas com acesso à rede do provedor poderiam fazê-lo relativamente fácil, disse. “É meio caminho andado para os hackers”, disse Cross. “é um caminho mais fácil e barato de se eusar e o mais provável de ocorrer”, disse.

O problema é mais complexo, completou o executivo, porque muitos dos aparelhos usados em esquemas de grampo não são abertos para avaliação pública. Cross disse que ganhou conhecimento sobre a implementação da Cisco porque a empresa o apresentou para avaliação pública quando o submeteu como um padrão ao IETF, a força-tarefa de engenharia da Internet. Outros aparelhos não têm de atingir padrões e o modo como funcionam é mantido em segredo, disse.

(Tim Greene)

Marcadores:

Cisco,

Grampos,

hackers,

ISP,

Luciano Ferrari,

Provedores Internet,

roteador

Assinar:

Postagens (Atom)